Comprensión del hash en la tecnología blockchain

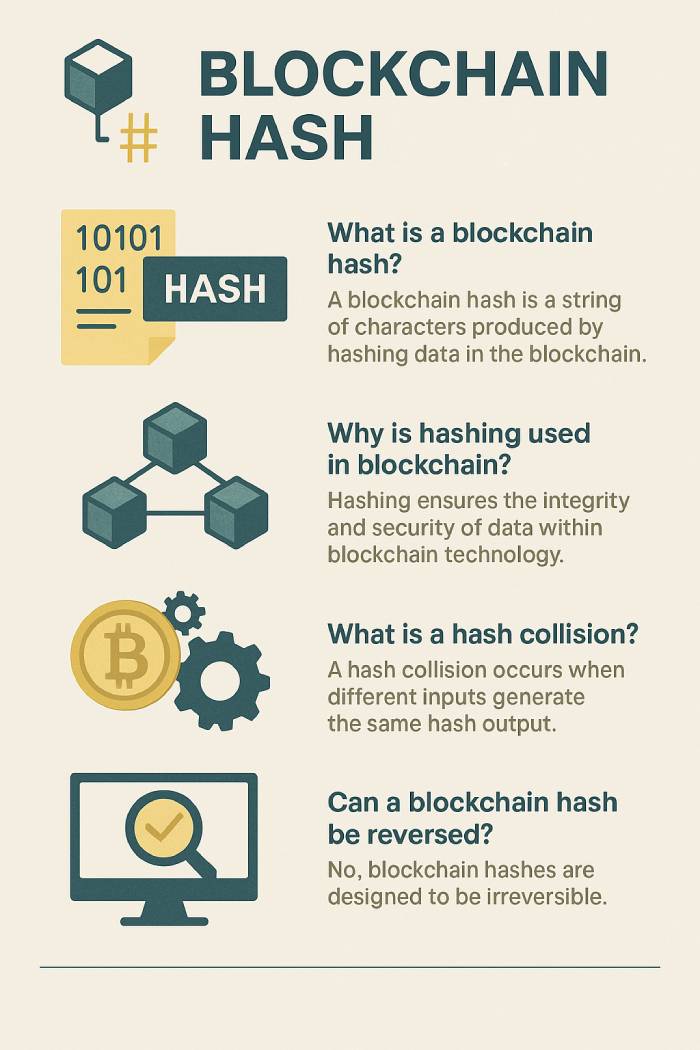

Una función hash criptográfica es uno de los pilares de la tecnología blockchain . Es una operación matemática que toma datos de entrada (conocidos como "mensaje") y los procesa mediante un algoritmo hash para generar un hash único o un hash de salida . Esta cadena de caracteres de tamaño fijo, conocida como valor hash , desempeña un papel crucial en la seguridad y organización de los datos en cualquier red blockchain .

¿Qué es una función hash en Blockchain?

Una función hash procesa una entrada de cualquier longitud y la transforma en un valor hash de longitud constante. Independientemente de si la entrada es una frase corta o un conjunto de datos masivo, la función generará un hash de longitud fija. Esta previsibilidad y uniformidad contribuyen a la creación de huellas digitales fiables.

En los sistemas modernos, especialmente en las redes blockchain , estas funciones hash criptográficas se utilizan para almacenar contraseñas, verificar datos y proteger transacciones. Al registrarse en un sitio web, su contraseña se procesa mediante un algoritmo hash seguro , y solo se almacena dicho hash. Posteriormente, el mismo algoritmo hash se utiliza para verificar la contraseña al iniciar sesión.

Para aumentar aún más la protección, las plataformas suelen añadir un elemento aleatorio llamado "sal" antes del hash. Esto garantiza que contraseñas idénticas produzcan hashes diferentes , lo que impide los ataques de tablas arcoíris precalculadas.

El papel del hash en la seguridad de la cadena de bloques

El hash admite varias funciones esenciales en la seguridad de la cadena de bloques :

- Detección de manipulación : Si algún dato de un bloque cambia, el valor hash también cambia. Dado que cada bloque contiene el hash del bloque anterior , modificar un bloque afecta a toda la cadena. Esto garantiza que cualquier manipulación sea inmediatamente evidente.

- Verificación de datos : Comparar el hash actual de un bloque con su valor original confirma la integridad de los datos. En sistemas como Bitcoin, esto ayuda a garantizar la consistencia de los bloques en toda la red blockchain .

- Enlace secuencial : Cada bloque almacena el hash del bloque anterior , creando una cadena ininterrumpida. Este enlace entre bloques permite un registro transparente y cronológico de toda la actividad de la blockchain .

- Prueba de Trabajo y Consenso : En sistemas que utilizan Prueba de Trabajo (PoW), los mineros compiten para resolver complejos problemas que implican la generación de un hash válido. Este problema debe cumplir criterios específicos, y su resolución permite a los mineros añadir un nuevo bloque. Esto mantiene la descentralización y garantiza que ninguna parte controle la red blockchain .

Cómo funciona el algoritmo hash

El proceso de hash sigue estos pasos generales:

- Procesamiento de entrada : ya sea un archivo, datos de transacción o un mensaje, se procesa a través de un algoritmo hash .

- Generación de salida : El resultado es un hash único , una huella digital de longitud fija.

- Almacenamiento : este valor hash se almacena con los datos originales o dentro de la cadena de bloques , y sirve como referencia para garantizar que los datos no hayan cambiado.

Este proceso también fortalece los sistemas de contraseñas. La contraseña de un usuario se cifra y, durante la autenticación, la entrada se vuelve a cifrar y se compara con el resultado del hash almacenado.

Algoritmos hash comunes en blockchain

Se utilizan varios algoritmos hash en diferentes tecnologías blockchain :

- SHA-256 (Algoritmo hash seguro de 256 bits) : este algoritmo ampliamente confiable se utiliza en Bitcoin para producir una salida hash de 256 bits.

- Scrypt : consume más memoria que SHA-256, Scrypt es utilizado por Litecoin y otras cadenas de bloques para evitar ataques de hardware de minería especializado.

- Ethash : el algoritmo nativo de Ethereum, Ethash, enfatiza la dureza de la memoria para resistir la minería basada en ASIC y aumentar la equidad en la creación de bloques.

- Equihash : utilizado por Zcash, Equihash es otro algoritmo resistente a ASIC que mejora la descentralización.

Cada algoritmo tiene su propio método para producir hashes únicos y juega un papel clave para garantizar la confiabilidad de la cadena de bloques .

Resistencia a colisiones y el valor de los hashes únicos

Una característica clave de cualquier función hash criptográfica es la resistencia a colisiones : la improbabilidad de que dos entradas diferentes produzcan la misma salida hash . Por ejemplo, SHA-256 genera más de 10^77 salidas posibles, lo que hace casi imposible que un hash diferente coincida con otro.

Si bien es matemáticamente posible, la probabilidad de una colisión es tan baja que se considera prácticamente imposible. Este nivel de seguridad respalda la seguridad de los sistemas blockchain y mantiene la confianza en cada bloque que contiene .

Las funciones hash son unidireccionales y seguras

Los algoritmos hash no son reversibles. Esto significa que, incluso conociendo el valor hash de salida , no se puede determinar la entrada original. El único método teórico para descifrarlo es la fuerza bruta: probar todas las combinaciones hasta encontrar una coincidencia. Pero incluso las supercomputadoras más rápidas del mundo requerirían una enorme cantidad de tiempo y energía para revertir un solo valor hash .

Esta propiedad inherente de las funciones hash garantiza la confidencialidad y fiabilidad de los datos. La solidez y el diseño de estos algoritmos los convierten en un componente esencial de la ciberseguridad y la base de la tecnología blockchain .

Pros y contras del hash en blockchain

Ventajas:

- Alta seguridad : las funciones hash brindan protección sólida para los datos y evitan modificaciones no autorizadas.

- Eficiencia : Las rápidas velocidades de procesamiento permiten una rápida verificación de datos y actualizaciones de blockchain.

- Integridad de los datos : la fácil detección de datos manipulados mejora la confianza en toda la red blockchain.

- Soporte de descentralización : los sistemas de prueba de trabajo se basan en hash seguro para los mecanismos de consenso.

- Privacidad : los datos confidenciales se pueden almacenar y validar de forma segura sin revelar su contenido.

Contras:

- Irreversibilidad : si bien el hash unidireccional agrega seguridad, también significa que los datos perdidos (por ejemplo, contraseñas) no se pueden recuperar.

- Costos computacionales : especialmente en las cadenas de bloques PoW, el hash demanda una cantidad significativa de energía y potencia computacional.

- Vulnerabilidad a la fuerza bruta : aunque es difícil, si se cuenta con suficiente tiempo y poder, los hashes pueden ser violados mediante fuerza bruta.

- Dependencia de algoritmos : si un algoritmo hash falla o queda obsoleto, los sistemas deben realizar la transición rápidamente para mantener la seguridad.

- Sin corrección de errores incorporada : el hash no puede detectar ni corregir errores de ingreso de datos accidentales; solo marca la inconsistencia.

Al sopesar estos factores, los desarrolladores y usuarios pueden comprender mejor las fortalezas y limitaciones de la integración de funciones hash en los sistemas blockchain.

Opiniones de expertos

Según la Dra. Sarah Lin, investigadora de ciberseguridad del MIT, «El hash criptográfico constituye la columna vertebral de la integridad de la cadena de bloques. Sin él, las redes sin confianza no podrían verificar los datos de forma descentralizada».

John Carver, director de tecnología de una empresa líder en blockchain, añade: «Elegir el algoritmo de hash adecuado no solo se trata de seguridad, sino también de viabilidad a largo plazo. El ecosistema blockchain necesita algoritmos resilientes a futuras amenazas, especialmente la computación cuántica».

Mientras tanto, Sophie Müller, educadora y autora de blockchain, enfatiza la importancia de la educación: «Muchos usuarios interactúan con blockchain a diario sin comprender completamente cómo las funciones hash protegen sus datos. Superar esta brecha de conocimiento es esencial para una adopción masiva».

Conclusión

En conclusión, el hash desempeña un papel fundamental en los ecosistemas blockchain modernos, ya que facilita la seguridad, la transparencia y la confianza en las plataformas descentralizadas. Al aprovechar las funciones hash criptográficas , los desarrolladores pueden garantizar la integridad de los datos, crear mecanismos de autenticación seguros y respaldar protocolos de consenso que mantienen la red blockchain funcional y a prueba de manipulaciones. A medida que la tecnología blockchain continúa evolucionando, dominar los principios de las funciones hash seguirá siendo esencial para cualquier persona involucrada en el desarrollo, uso y seguridad de sistemas descentralizados.