ブロックチェーン技術におけるハッシュの理解

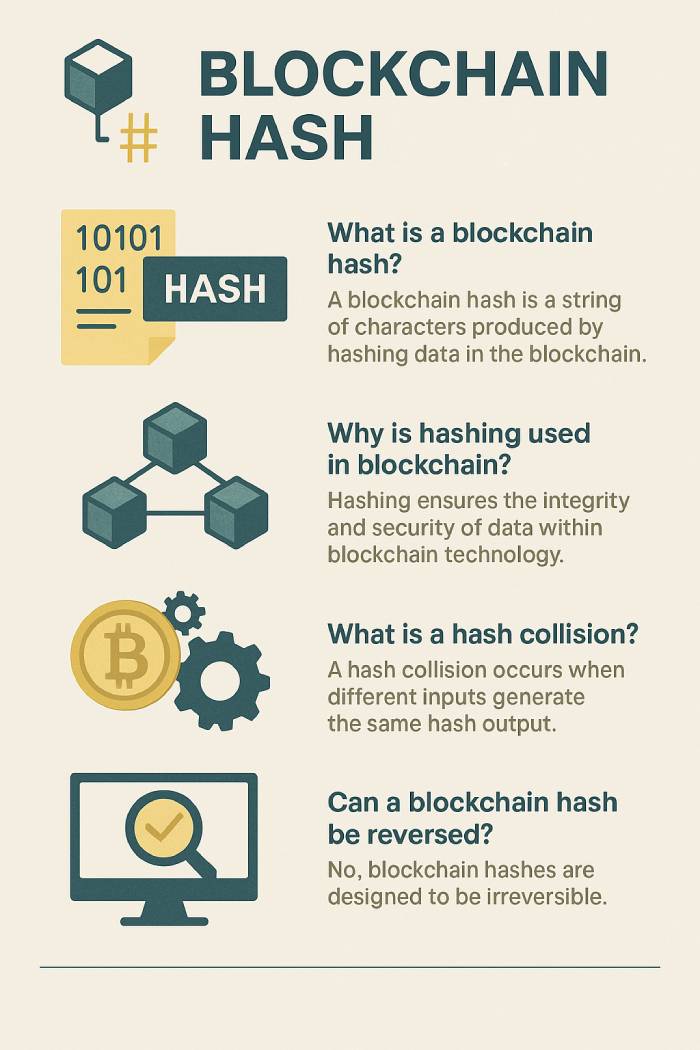

暗号ハッシュ関数は、ブロックチェーン技術の中核となる構成要素の一つです。これは、入力データ(「メッセージ」と呼ばれる)をハッシュアルゴリズムで処理し、一意のハッシュ値またはハッシュ出力を生成する数学的演算です。この固定サイズの文字列(ハッシュ値と呼ばれる)は、あらゆるブロックチェーンネットワークにおけるデータのセキュリティ確保と整理において重要な役割を果たします。

ブロックチェーンのハッシュ関数とは何ですか?

ハッシュ関数は、任意の長さの入力を処理し、一定の長さのハッシュ値に変換します。入力が短いフレーズであろうと大規模なデータセットであろうと、この関数は固定長のハッシュを生成します。この予測可能性と均一性は、信頼性の高いデジタル指紋の作成に役立ちます。

現代のシステム、特にブロックチェーンネットワークでは、これらの暗号ハッシュ関数はパスワードの保存、データの検証、トランザクションのセキュリティ確保に利用されています。ウェブサイトにサインアップする際、パスワードは安全なハッシュアルゴリズムに渡され、ハッシュのみが保存されます。その後、ログイン時に同じハッシュアルゴリズムがパスワードの検証に使用されます。

保護をさらに強化するために、プラットフォームではハッシュ化の前に「ソルト」と呼ばれるランダム要素を追加することがよくあります。これにより、同一のパスワードでも異なるハッシュが生成され、事前に計算されたレインボーテーブルからの攻撃を阻止できます。

ブロックチェーンセキュリティにおけるハッシュの役割

ハッシュはブロックチェーンのセキュリティにおけるいくつかの重要な機能をサポートします。

- 改ざん検出:ブロック内のデータが変更されると、ハッシュ値も変更されます。各ブロックには前のブロックのハッシュが含まれているため、1つのブロックを変更するとチェーン全体に影響が及びます。これにより、改ざんがあればすぐに明らかになります。

- データ検証:ブロックの現在のハッシュ出力を元のハッシュ出力と比較することで、データの整合性を確認します。ビットコインのようなシステムでは、これによりブロックチェーンネットワーク全体でブロックの一貫性が維持されます。

- シーケンシャルリンク:各ブロックは前のブロックのハッシュを保存し、途切れることのないチェーンを形成します。ブロック間のこのリンクにより、ブロックチェーンに含まれるすべてのアクティビティの透明性と時系列記録が可能になります。

- プルーフ・オブ・ワークとコンセンサス:プルーフ・オブ・ワーク(PoW)を採用したシステムでは、マイナーは有効なハッシュ出力を生成する複雑なパズルを解くために競い合います。このパズルは特定の基準を満たす必要があり、それを解くことでマイナーは新しいブロックを追加できます。これにより分散性が維持され、ブロックチェーンネットワークが単一の当事者によって制御されないことが保証されます。

ハッシュアルゴリズムの仕組み

ハッシュのプロセスは、次の一般的な手順に従います。

- 入力処理: ファイル、トランザクション データ、メッセージのいずれであっても、ハッシュ アルゴリズムを通じて処理されます。

- 出力生成: 結果は、一意のハッシュ、つまり固定長のデジタル指紋です。

- ストレージ: このハッシュ値は元のデータと一緒に、またはブロックチェーン内に保存され、データが変更されていないことを確認するための参照として機能します。

このプロセスはパスワードシステムも強化します。ユーザーのパスワードはハッシュ化され、認証時に入力されたパスワードが再度ハッシュ化され、保存されているハッシュ出力と比較されます。

ブロックチェーンにおける一般的なハッシュアルゴリズム

さまざまなブロックチェーン技術では、いくつかのハッシュ アルゴリズムが使用されています。

- SHA-256 (セキュア ハッシュ アルゴリズム 256 ビット) : この広く信頼されているアルゴリズムは、Bitcoin で 256 ビットのハッシュ出力を生成するために使用されます。

- Scrypt : SHA-256 よりもメモリを大量に消費する Scrypt は、Litecoin やその他のブロックチェーンで、専用のマイニング ハードウェアからの攻撃を防ぐために使用されます。

- Ethash : Ethereum のネイティブ アルゴリズムである Ethash は、ASIC ベースのマイニングに抵抗し、ブロック作成の公平性を高めるためにメモリの堅牢性を重視しています。

- Equihash : Zcash で使用されている Equihash は、分散化を強化するもう 1 つの ASIC 耐性アルゴリズムです。

各アルゴリズムには一意のハッシュを生成する独自の方法があり、ブロックチェーンの信頼性を確保する上で重要な役割を果たします。

衝突耐性とユニークハッシュの価値

暗号ハッシュ関数の重要な特徴の一つは衝突耐性、つまり2つの異なる入力から同じハッシュ出力が生成される確率の低さです。例えば、SHA-256は10の77乗通り以上の出力を生成するため、異なるハッシュが別のハッシュと一致することはほぼ不可能です。

数学的には可能ですが、衝突が発生する確率は非常に低く、実質的には不可能だと考えられています。このレベルの保証は、ブロックチェーンシステムのセキュリティを支え、ブロックチェーンに含まれるすべてのブロックの信頼性を維持します。

ハッシュ関数は一方向で安全です

ハッシュアルゴリズムは非可逆です。つまり、たとえハッシュ出力を知っていたとしても、元の入力を特定することはできません。理論上、解読できる唯一の方法は総当たり攻撃、つまり一致するまであらゆる組み合わせを試すことです。しかし、世界最速のスーパーコンピュータでさえ、1つのハッシュ値を逆順に解読するには膨大な時間とエネルギーを必要とします。

ハッシュ関数のこの固有の特性により、データの機密性と信頼性が確保されます。これらのアルゴリズムの強力さと設計は、サイバーセキュリティの不可欠な要素であり、ブロックチェーン技術の基盤となっています。

ブロックチェーンにおけるハッシュ化の長所と短所

長所:

- 高いセキュリティ: ハッシュ関数はデータを強力に保護し、不正な変更を防止します。

- 効率性: 処理速度が速いため、データの検証とブロックチェーンの更新が迅速に行えます。

- データの整合性: 改ざんされたデータを簡単に検出できるため、ブロックチェーン ネットワーク全体の信頼性が向上します。

- 分散化のサポート: プルーフ・オブ・ワーク システムは、コンセンサス メカニズムとして安全なハッシュに依存しています。

- プライバシー: 機密データは、その内容を明らかにせずに安全に保存および検証できます。

短所:

- 不可逆性: 一方向ハッシュはセキュリティを強化しますが、失われたデータ (パスワードなど) を回復できないことも意味します。

- 計算コスト: 特に PoW ブロックチェーンでは、ハッシュ化に多大なエネルギーと計算能力が必要になります。

- ブルート フォースに対する脆弱性: 困難ではありますが、十分な時間とパワーがあれば、ハッシュをブルート フォースで解読できます。

- アルゴリズムへの依存: ハッシュ アルゴリズムが壊れたり廃止されたりした場合、セキュリティを維持するためにシステムを迅速に移行する必要があります。

- エラー修正機能が組み込まれていない: ハッシュでは、偶発的なデータ入力エラーを検出したり修正したりすることはできません。不整合のみをフラグ付けします。

これらの要素を比較検討することで、開発者とユーザーは、ハッシュ関数をブロックチェーン システムに統合することの長所と限界をより深く理解できます。

専門家の意見

MITのサイバーセキュリティ研究者であるサラ・リン博士によると、「暗号学的ハッシュはブロックチェーンの整合性の基盤を形成しています。これがなければ、トラストレスネットワークは分散型の方法でデータを検証することができません。」

大手ブロックチェーン企業のCTO、ジョン・カーバー氏は次のように付け加えています。「適切なハッシュアルゴリズムを選択することは、セキュリティだけでなく、長期的な存続可能性にも関わります。ブロックチェーンエコシステムには、将来の脅威、特に量子コンピューティングに対して耐性のあるアルゴリズムが必要です。」

一方、ブロックチェーン教育者であり著者でもあるソフィー・ミュラー氏は、教育の重要性を強調しています。「多くのユーザーは、ハッシュ関数がどのようにデータを保護するのかを十分に理解せずに、日々ブロックチェーンを利用しています。この知識ギャップを埋めることが、ブロックチェーンの普及には不可欠です。」

結論

結論として、ハッシュは現代のブロックチェーン・エコシステムにおいて基礎的な役割を果たし、分散型プラットフォーム全体にわたるセキュリティ、透明性、そして信頼性を実現します。暗号学的ハッシュ関数を活用することで、開発者はデータの整合性を確保し、安全な認証メカニズムを構築し、ブロックチェーン・ネットワークの機能性と改ざん耐性を維持するコンセンサス・プロトコルをサポートできます。ブロックチェーン技術が進化し続ける中で、分散型システムの構築、利用、そしてセキュリティ確保に関わるすべての人にとって、ハッシュ関数の原理を習得することは不可欠であり続けるでしょう。