Comprendere l`hashing nella tecnologia blockchain

Una funzione hash crittografica è uno degli elementi fondamentali della tecnologia blockchain . Si tratta di un'operazione matematica che accetta dati di input, noti come "messaggio", e li elabora tramite un algoritmo di hashing per generare un hash univoco o un output hash . Questa stringa di caratteri di dimensione fissa, nota come valore hash , svolge un ruolo cruciale nella protezione e nell'organizzazione dei dati in qualsiasi rete blockchain .

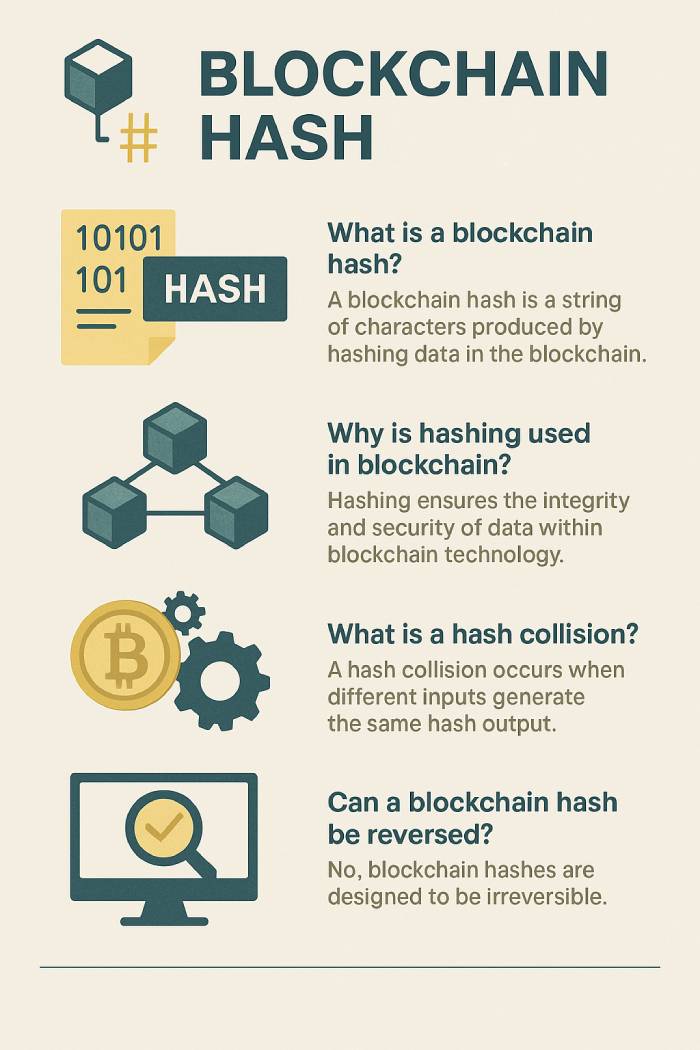

Che cosa è una funzione hash nella blockchain?

Una funzione hash elabora input di qualsiasi lunghezza e li trasforma in un valore hash di lunghezza costante. Indipendentemente dal fatto che l'input sia una breve frase o un dataset di grandi dimensioni, la funzione genererà un hash di lunghezza fissa. Questa prevedibilità e uniformità contribuiscono a creare impronte digitali affidabili.

Nei sistemi moderni, soprattutto nelle reti blockchain , queste funzioni di hash crittografiche vengono utilizzate per memorizzare password, verificare dati e proteggere le transazioni. Quando ci si registra su un sito web, la password viene passata attraverso un algoritmo di hash sicuro e solo l'hash viene memorizzato. Successivamente, lo stesso algoritmo di hashing viene utilizzato per verificare la password durante l'accesso.

Per aumentare ulteriormente la protezione, le piattaforme spesso aggiungono un elemento casuale chiamato "sale" prima dell'hashing. Questo garantisce che password identiche producano hash diversi , contrastando gli attacchi provenienti da tabelle rainbow precalcolate.

Il ruolo dell'hashing nella sicurezza della blockchain

L'hashing supporta diverse funzioni essenziali per la sicurezza della blockchain :

- Rilevamento delle manomissioni : se un dato in un blocco cambia, cambia anche il valore hash . Poiché ogni blocco contiene l' hash del blocco precedente , la modifica di un blocco influisce sull'intera catena. Questo garantisce che qualsiasi manomissione sia immediatamente evidente.

- Verifica dei dati : il confronto tra l'output hash attuale di un blocco e quello originale conferma l'integrità dei dati. In sistemi come Bitcoin, questo contribuisce a garantire che i blocchi rimangano coerenti lungo l'intera rete blockchain .

- Collegamento sequenziale : ogni blocco memorizza l' hash del blocco precedente , creando una catena ininterrotta. Questo collegamento tra i blocchi consente una registrazione trasparente e cronologica di tutte le attività contenute nella blockchain .

- Proof-of-Work e Consenso : nei sistemi che utilizzano la Proof-of-Work (PoW), i miner competono per risolvere complessi enigmi che richiedono la produzione di un output hash valido. Questo enigma deve soddisfare criteri specifici e la sua risoluzione consente ai miner di aggiungere un nuovo blocco. Ciò mantiene la decentralizzazione e garantisce che nessuna singola parte controlli la rete blockchain .

Come funziona l'algoritmo di hashing

Il processo di hashing segue questi passaggi generali:

- Elaborazione dell'input : che si tratti di un file, di dati di transazione o di un messaggio, tutto viene elaborato tramite un algoritmo di hashing .

- Generazione di output : il risultato è un hash univoco , un'impronta digitale di lunghezza fissa.

- Archiviazione : questo valore hash viene archiviato con i dati originali o all'interno della blockchain , servendo da riferimento per garantire che i dati non siano cambiati.

Questo processo rafforza anche i sistemi di password. La password di un utente viene sottoposta a hashing e, durante l'autenticazione, l'input viene nuovamente sottoposto a hashing e confrontato con l' output hash memorizzato.

Algoritmi di hashing comuni nella blockchain

Diversi algoritmi di hashing vengono utilizzati nelle diverse tecnologie blockchain :

- SHA-256 (Secure Hash Algorithm 256-bit) : questo algoritmo ampiamente affidabile è utilizzato in Bitcoin per produrre un output hash a 256 bit.

- Scrypt : più intensivo in termini di memoria rispetto a SHA-256, Scrypt è utilizzato da Litecoin e altre blockchain per prevenire attacchi da parte di hardware specializzati per il mining.

- Ethash : l'algoritmo nativo di Ethereum, Ethash, enfatizza la durezza della memoria per resistere al mining basato su ASIC e aumentare l'equità nella creazione dei blocchi.

- Equihash : utilizzato da Zcash, Equihash è un altro algoritmo resistente agli ASIC che migliora la decentralizzazione.

Ogni algoritmo ha il suo metodo per produrre hash univoci e svolge un ruolo fondamentale nel garantire l'affidabilità della blockchain .

Resistenza alle collisioni e valore degli hash univoci

Una caratteristica fondamentale di qualsiasi funzione hash crittografica è la resistenza alle collisioni , ovvero l'improbabilità che due input diversi producano lo stesso output hash . Ad esempio, SHA-256 genera oltre 10^77 possibili output, rendendo quasi impossibile che un hash diverso corrisponda a un altro.

Sebbene matematicamente possibile, le probabilità che si verifichi una collisione sono così basse da essere considerate praticamente impossibili. Questo livello di sicurezza supporta la sicurezza dei sistemi blockchain e preserva la fiducia in ogni blocco che la blockchain contiene .

Le funzioni hash sono unidirezionali e sicure

Gli algoritmi di hashing non sono invertibili. Ciò significa che, anche conoscendo l' output dell'hash , non è possibile determinare l'input originale. L'unico metodo teorico per decifrarli è la forza bruta: provare ogni combinazione finché non si trova una corrispondenza. Ma persino i supercomputer più veloci del mondo richiederebbero un'enorme quantità di tempo ed energia per invertire un singolo valore di hash .

Questa proprietà intrinseca delle funzioni hash garantisce la riservatezza e l'affidabilità dei dati. La robustezza e la progettazione di questi algoritmi li rendono una parte essenziale della sicurezza informatica e il fondamento della tecnologia blockchain .

Pro e contro dell'hashing nella blockchain

Pro:

- Elevata sicurezza : le funzioni hash garantiscono una solida protezione dei dati e impediscono modifiche non autorizzate.

- Efficienza : le elevate velocità di elaborazione consentono una rapida verifica dei dati e aggiornamenti della blockchain.

- Integrità dei dati : la facile individuazione dei dati manomessi aumenta la fiducia nella rete blockchain.

- Supporto alla decentralizzazione : i sistemi Proof-of-Work si basano sull'hashing sicuro per i meccanismi di consenso.

- Privacy : i dati sensibili possono essere archiviati e convalidati in modo sicuro senza rivelarne il contenuto.

Contro:

- Irreversibilità : sebbene l'hashing unidirezionale aggiunga sicurezza, implica anche che i dati persi (ad esempio le password) non possano essere recuperati.

- Costi computazionali : soprattutto nelle blockchain PoW, l'hashing richiede molta energia e potenza di calcolo.

- Vulnerabilità agli attacchi di forza bruta : sebbene difficile, con il tempo e la potenza necessari, gli hash possono essere sottoposti ad attacchi di forza bruta.

- Dipendenza dagli algoritmi : se un algoritmo di hashing non funziona più o è obsoleto, i sistemi devono effettuare rapidamente la transizione per mantenere la sicurezza.

- Nessuna correzione degli errori integrata : l'hashing non è in grado di rilevare o correggere errori accidentali di immissione dei dati, ma segnala solo l'incoerenza.

Valutando questi fattori, sviluppatori e utenti possono comprendere meglio i punti di forza e i limiti dell'integrazione delle funzioni hash nei sistemi blockchain.

Pareri di esperti

Secondo la Dott.ssa Sarah Lin, ricercatrice in sicurezza informatica al MIT, "L'hashing crittografico costituisce la spina dorsale dell'integrità della blockchain. Senza di esso, le reti trustless non sarebbero in grado di verificare i dati in modo decentralizzato".

John Carver, CTO di un'azienda leader nel settore blockchain, aggiunge: "Scegliere l'algoritmo di hashing giusto non è solo una questione di sicurezza, ma anche di sostenibilità a lungo termine. L'ecosistema blockchain ha bisogno di algoritmi resilienti alle minacce future, in particolare al calcolo quantistico".

Nel frattempo, Sophie Müller, docente e autrice di blockchain, sottolinea l'importanza della formazione: "Molti utenti interagiscono quotidianamente con la blockchain senza comprendere appieno come le funzioni hash proteggano i loro dati. Colmare questa lacuna di conoscenza è essenziale per l'adozione di massa".

Conclusione

In conclusione, l'hashing svolge un ruolo fondamentale nei moderni ecosistemi blockchain, garantendo sicurezza, trasparenza e fiducia su piattaforme decentralizzate. Sfruttando le funzioni hash crittografiche , gli sviluppatori possono garantire l'integrità dei dati, creare meccanismi di autenticazione sicuri e supportare protocolli di consenso che mantengano la rete blockchain funzionale e a prova di manomissione. Con la continua evoluzione della tecnologia blockchain , la padronanza dei principi delle funzioni hash rimarrà essenziale per chiunque sia coinvolto nella creazione, nell'utilizzo o nella protezione di sistemi decentralizzati.