理解区块链技术中的哈希

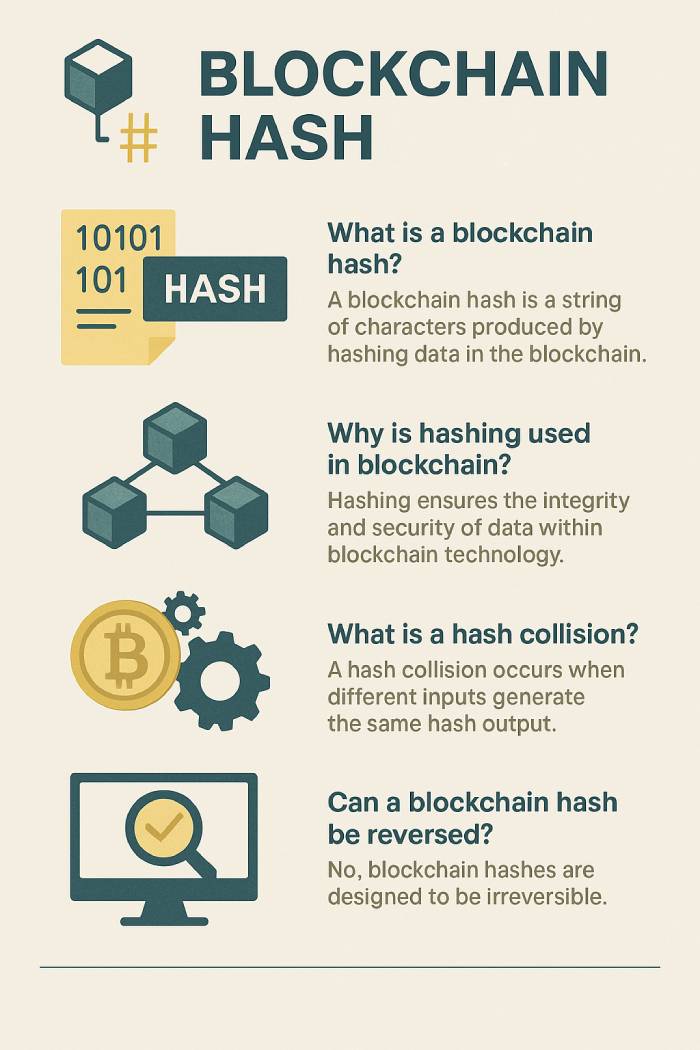

加密哈希函数是区块链技术的核心组成部分之一。它是一种数学运算,接收输入数据(称为“消息”),并通过哈希算法进行处理,以生成唯一的哈希值或哈希输出。这种固定大小的字符串(称为哈希值)在任何区块链网络中的数据保护和组织方面都起着至关重要的作用。

区块链中的哈希函数是什么?

哈希函数处理任意长度的输入,并将其转换为长度一致的哈希值。无论输入是短语还是海量数据集,该函数都会生成固定长度的哈希值。这种可预测性和一致性有助于创建可靠的数字指纹。

在现代系统中,尤其是在区块链网络中,这些加密哈希函数用于存储密码、验证数据和保护交易安全。当您在网站上注册时,您的密码会经过安全的哈希算法,并且仅存储哈希值。之后,登录时也会使用相同的哈希算法来验证密码。

为了进一步增强保护,平台通常会在哈希运算之前添加一个称为“盐”的随机元素。这可以确保相同的密码产生不同的哈希值,从而阻止预先计算的彩虹表攻击。

哈希在区块链安全中的作用

哈希支持区块链安全中的几个基本功能:

- 篡改检测:如果区块中的任何数据发生变化,哈希值也会随之改变。由于每个区块都包含前一个区块的哈希值,因此修改一个区块会影响整个区块链。这确保任何篡改行为都能立即被发现。

- 数据验证:将区块的当前哈希输出与其原始哈希输出进行比较,以确认数据完整性。在比特币等系统中,这有助于确保区块在整个区块链网络中保持一致。

- 顺序链接:每个区块都存储前一个区块的哈希值,从而创建一条完整的链条。区块之间的这种连接使得区块链上所有活动能够以透明且按时间顺序的方式记录下来。

- 工作量证明与共识:在使用工作量证明 (PoW) 的系统中,矿工们竞争解决复杂的难题,从而生成有效的哈希输出。这些难题必须满足特定条件,只有满足条件的矿工才能添加新的区块。这不仅维护了去中心化,还确保没有任何一方能够控制区块链网络。

哈希算法的工作原理

散列过程遵循以下一般步骤:

- 输入处理:无论是文件、交易数据还是消息,都会通过散列算法进行处理。

- 输出生成:结果是一个唯一的哈希值,即固定长度的数字指纹。

- 存储:该哈希值与原始数据一起存储或存储在区块链中,作为参考,确保数据没有改变。

此过程还可以增强密码系统。用户的密码会被散列,在身份验证期间,输入会被再次散列,并与存储的散列输出进行比较。

区块链中常见的哈希算法

不同的区块链技术使用了几种哈希算法:

- SHA-256(安全哈希算法 256 位) :这种广受信赖的算法在比特币中用于产生 256 位哈希输出。

- Scrypt :比 SHA-256 占用更多内存,莱特币和其他区块链使用 Scrypt 来防止来自专用挖矿硬件的攻击。

- Ethash :以太坊的原生算法Ethash强调内存硬度,以抵抗基于ASIC的挖矿,并提高区块创建的公平性。

- Equihash :Equihash 由 Zcash 使用,是另一种增强去中心化的抗 ASIC 算法。

每种算法都有自己的生成唯一哈希值的方法,并在确保区块链的可靠性方面发挥着关键作用。

抗碰撞性和唯一哈希值

任何加密哈希函数的一个关键特性是抗碰撞性——两个不同的输入产生相同哈希输出的概率很小。例如,SHA-256 会生成超过 10^77 种可能的输出,这使得不同的哈希值几乎不可能与另一个哈希值匹配。

虽然从数学上讲,碰撞是可能的,但发生碰撞的概率非常低,几乎不可能发生。这种级别的保证保障了区块链系统的安全性,并维护了区块链中每个区块的可信度。

哈希函数是单向且安全的

哈希算法是不可逆的。这意味着,即使有人知道哈希输出,也无法确定原始输入。理论上破解它的唯一方法是暴力破解——尝试所有组合,直到找到匹配。但即使是世界上最快的超级计算机,也需要大量的时间和精力才能逆转单个哈希值。

哈希函数的这种固有属性确保了数据的机密性和可信度。这些算法的强度和设计使其成为网络安全的重要组成部分,也是区块链技术的基础。

区块链中哈希算法的优缺点

优点:

- 高安全性:哈希函数为数据提供强大的保护并防止未经授权的修改。

- 效率:快速的处理速度允许快速的数据验证和区块链更新。

- 数据完整性:轻松检测被篡改的数据可增强整个区块链网络的信任。

- 去中心化支持:工作量证明系统依靠安全散列来实现共识机制。

- 隐私:敏感数据可以安全地存储和验证,而无需泄露其内容。

缺点:

- 不可逆性:虽然单向散列增加了安全性,但这也意味着丢失的数据(例如密码)无法恢复。

- 计算成本:特别是在 PoW 区块链中,哈希计算需要大量的能源和计算能力。

- 易受暴力破解:尽管很困难,但只要有足够的时间和力量,哈希值就可以被暴力破解。

- 对算法的依赖:如果散列算法被破坏或弃用,系统必须快速转换以维护安全。

- 没有内置错误更正:散列无法检测或纠正意外的数据输入错误 - 它仅标记不一致。

通过权衡这些因素,开发人员和用户可以更好地了解将哈希函数集成到区块链系统的优势和局限性。

专家意见

麻省理工学院网络安全研究员 Sarah Lin 博士表示:“加密哈希算法是区块链完整性的支柱。没有它,去信任网络就无法以去中心化的方式验证数据。”

一家领先区块链公司的首席技术官 John Carver 补充道:“选择正确的哈希算法不仅关乎安全性,也关乎长期可行性。区块链生态系统需要能够抵御未来威胁(尤其是量子计算)的算法。”

与此同时,区块链教育家兼作家索菲·穆勒(Sophie Müller)强调了教育的重要性:“许多用户每天都在使用区块链,却并不完全了解哈希函数如何保护他们的数据。弥合这一知识差距对于区块链的大规模采用至关重要。”

结论

总而言之,哈希函数在现代区块链生态系统中扮演着基础性的角色,它确保了去中心化平台的安全性、透明性和信任度。通过利用加密哈希函数,开发者可以确保数据完整性,构建安全的身份验证机制,并支持共识协议,从而确保区块链网络的正常运行和防篡改能力。随着区块链技术的不断发展,掌握哈希函数的原理对于任何参与构建、使用或保护去中心化系统的人来说都将至关重要。