ทำความเข้าใจแฮชชิ่งในเทคโนโลยีบล็อคเชน

ฟังก์ชันแฮชการเข้ารหัส เป็นหนึ่งในองค์ประกอบหลักของ เทคโนโลยีบล็อคเชน ซึ่งเป็นการดำเนินการทางคณิตศาสตร์ที่รับข้อมูลอินพุตที่เรียกว่า "ข้อความ" และประมวลผลผ่าน อัลกอริทึมแฮช เพื่อสร้าง แฮช หรือ เอาต์พุตแฮช ที่ไม่ซ้ำกัน สตริงอักขระขนาดคงที่นี้เรียกว่า ค่าแฮช มีบทบาทสำคัญในการรักษาความปลอดภัยและจัดระเบียบข้อมูลใน เครือข่ายบล็อคเชน ใดๆ

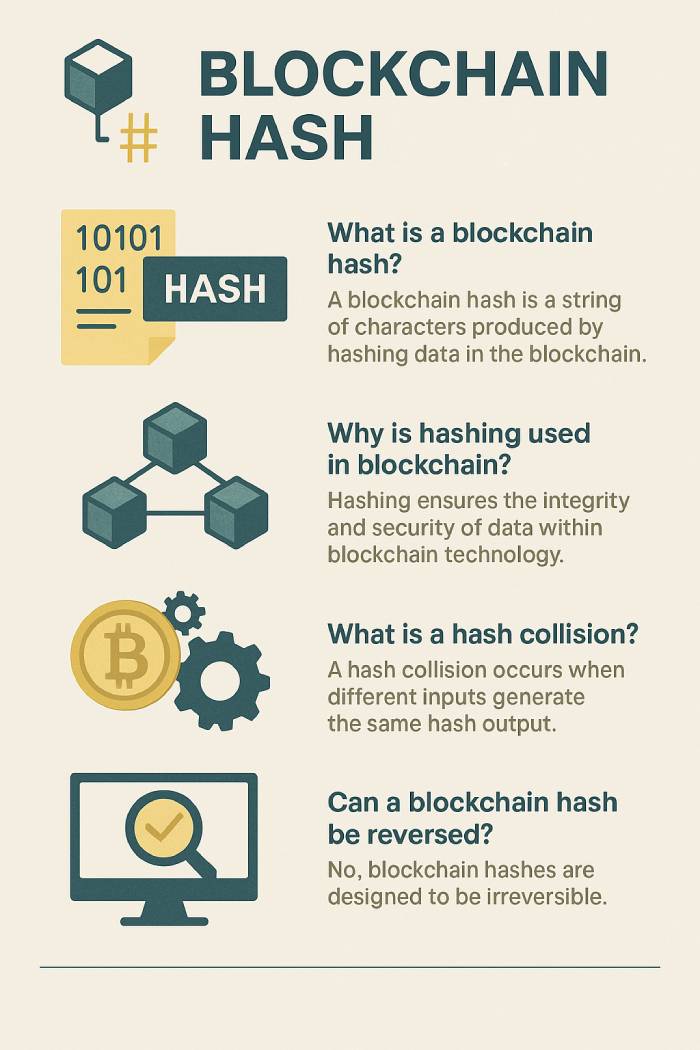

ฟังก์ชันแฮชในบล็อคเชนคืออะไร?

ฟังก์ชันแฮช จะประมวลผลอินพุตที่มีความยาวใดก็ได้และแปลงเป็น ค่าแฮช ที่มีความยาวคงที่ ไม่ว่าอินพุตจะเป็นวลีสั้นหรือชุดข้อมูลขนาดใหญ่ ฟังก์ชันจะ สร้างแฮช ที่มีความยาวคงที่ ความสามารถในการคาดเดาได้และความสม่ำเสมอนี้ช่วยสร้างลายนิ้วมือดิจิทัลที่เชื่อถือได้

ในระบบที่ทันสมัย โดยเฉพาะใน เครือข่ายบล็อคเชน ฟังก์ชันแฮชเข้ารหัส เหล่านี้ใช้เพื่อจัดเก็บรหัสผ่าน ตรวจสอบข้อมูล และรักษาความปลอดภัยของธุรกรรม เมื่อคุณลงทะเบียนบนเว็บไซต์ รหัสผ่านของคุณจะถูกส่งผ่าน อัลกอริทึมแฮชที่ปลอดภัย และจะจัดเก็บเฉพาะแฮชเท่านั้น ในภายหลัง อัลกอริทึมแฮช เดียวกันนี้จะถูกใช้เพื่อตรวจสอบรหัสผ่านระหว่างการเข้าสู่ระบบ

เพื่อเพิ่มการป้องกันเพิ่มเติม แพลตฟอร์มต่างๆ มักจะเพิ่มองค์ประกอบแบบสุ่มที่เรียกว่า "salt" ก่อนการแฮช วิธีนี้ช่วยให้มั่นใจได้ว่ารหัสผ่านที่เหมือนกันจะสร้าง แฮชที่แตกต่างกัน ซึ่งจะขัดขวางการโจมตีจากตารางสายรุ้งที่คำนวณไว้ล่วงหน้า

บทบาทของแฮชชิ่งในระบบรักษาความปลอดภัยของบล็อคเชน

แฮช รองรับฟังก์ชันที่จำเป็นหลายประการใน การรักษาความปลอดภัยบล็อคเชน :

- การตรวจจับการดัดแปลง : หากข้อมูลในบล็อกมีการเปลี่ยนแปลง ค่าแฮช ก็จะเปลี่ยนแปลงไปด้วย เนื่องจากแต่ละบล็อกประกอบด้วย แฮชของบล็อกก่อนหน้า การแก้ไขบล็อกหนึ่งบล็อกจะส่งผลต่อทั้งเชน วิธีนี้ช่วยให้สามารถตรวจจับการดัดแปลงได้ทันที

- การตรวจสอบข้อมูล : การเปรียบเทียบ ผลลัพธ์แฮช ปัจจุบันของบล็อกกับผลลัพธ์ดั้งเดิมช่วยยืนยันความสมบูรณ์ของข้อมูล ในระบบเช่น Bitcoin สิ่งนี้ช่วยให้มั่นใจได้ว่าบล็อกจะมีความสอดคล้องกันตลอดทั้ง เครือข่ายบล็อกเชน

- การเชื่อมโยงแบบต่อเนื่อง : แต่ละบล็อกจะจัดเก็บ แฮชของบล็อกก่อนหน้า ทำให้เกิดห่วงโซ่ที่ไม่ขาดตอน การเชื่อมโยงระหว่างบล็อกนี้ช่วยให้บันทึกกิจกรรมทั้งหมด ที่บล็อกเชนมี ตามลำดับเวลาได้อย่างโปร่งใส

- หลักฐานการทำงานและความเห็นพ้องต้องกัน : ในระบบที่ใช้หลักฐานการทำงาน (Proof-of-Work หรือ PoW) นักขุดจะแข่งขันกันแก้ปริศนาที่ซับซ้อนซึ่งเกี่ยวข้องกับการผลิต ผลลัพธ์แฮช ที่ถูกต้อง ปริศนานี้จะต้องตรงตามเกณฑ์เฉพาะ และการแก้ปริศนาจะทำให้นักขุดสามารถเพิ่มบล็อกใหม่ได้ วิธีนี้ช่วยรักษาการกระจายอำนาจและรับรองว่าไม่มีฝ่ายใดฝ่ายหนึ่งควบคุม เครือข่ายบล็อคเชน

อัลกอริทึมแฮชชิ่งทำงานอย่างไร

กระบวนการแฮชมีขั้นตอนทั่วไปดังต่อไปนี้:

- การประมวลผลอินพุต ไม่ว่าจะเป็นไฟล์ ข้อมูลธุรกรรม หรือข้อความ ข้อมูลนั้นจะได้รับการประมวลผลผ่าน อัลกอริทึมแฮช

- การสร้างเอาต์พุต : ผลลัพธ์คือ แฮชที่ไม่ซ้ำกัน ซึ่งเป็นลายนิ้วมือดิจิทัลที่มีความยาวคงที่

- การจัดเก็บ : ค่าแฮช นี้จะถูกเก็บไว้กับข้อมูลต้นฉบับหรือภายใน บล็อคเชน โดยทำหน้าที่เป็นข้อมูลอ้างอิงเพื่อให้มั่นใจว่าข้อมูลจะไม่เปลี่ยนแปลง

กระบวนการนี้ยังช่วยเสริมความแข็งแกร่งให้กับระบบรหัสผ่านอีกด้วย รหัสผ่านของผู้ใช้จะถูกแฮช และระหว่างการตรวจสอบสิทธิ์ อินพุตจะถูกแฮชอีกครั้งและเปรียบเทียบกับ เอาต์พุตแฮช ที่จัดเก็บไว้

อัลกอริทึมแฮชทั่วไปในบล็อคเชน

มีการใช้ อัลกอริทึมแฮช หลายตัวใน เทคโนโลยีบล็อคเชน ที่แตกต่างกัน:

- SHA-256 (อัลกอริทึมแฮชที่ปลอดภัย 256 บิต) : อัลกอริทึมที่ได้รับความไว้วางใจอย่างกว้างขวางนี้ใช้ใน Bitcoin เพื่อผลิต ผลลัพธ์แฮช 256 บิต

- Scrypt : Scrypt ใช้หน่วยความจำมากกว่า SHA-256 และใช้โดย Litecoin และบล็อคเชนอื่นๆ เพื่อป้องกันการโจมตีจากฮาร์ดแวร์ขุดเฉพาะทาง

- Ethash : อัลกอริทึมดั้งเดิมของ Ethereum คือ Ethash เน้นที่ความแข็งแกร่งของหน่วยความจำเพื่อต้านทานการขุดที่ใช้ ASIC และเพิ่มความยุติธรรมในการสร้างบล็อก

- Equihash : Equihash ซึ่งใช้โดย Zcash ถือเป็นอัลกอริทึมที่ทนทานต่อ ASIC อีกตัวหนึ่งที่ช่วยปรับปรุงการกระจายอำนาจ

แต่ละอัลกอริทึมจะมีวิธีสร้าง แฮชที่มีเอกลักษณ์เฉพาะ ของตัวเอง และมีบทบาทสำคัญในการรับรองความน่าเชื่อถือของ บล็อคเชน

ความต้านทานการชนและคุณค่าของแฮชที่เป็นเอกลักษณ์

คุณสมบัติที่สำคัญอย่างหนึ่งของ ฟังก์ชันแฮชการเข้ารหัส คือ ความต้านทานการชนกัน ซึ่งก็คือความไม่น่าจะเป็นไปได้ที่อินพุตสองอินพุตที่แตกต่างกันจะสร้าง เอาต์พุตแฮช เดียวกัน ตัวอย่างเช่น SHA-256 สร้างเอาต์พุตที่เป็นไปได้มากกว่า 10^77 เอาต์พุต ทำให้แทบจะเป็นไปไม่ได้เลยที่ แฮชที่แตกต่างกัน จะจับคู่กับแฮชอื่น

แม้ว่าจะเป็นไปได้ทางคณิตศาสตร์ แต่โอกาสที่จะเกิดการปะทะกันนั้นต่ำมากจนแทบจะเป็นไปไม่ได้เลย ระดับการรับประกันนี้รองรับ ความปลอดภัยของระบบบล็อคเชน และรักษาความเชื่อมั่นในทุกบล็อก ที่บล็อคเชนมี

ฟังก์ชันแฮชเป็นแบบทางเดียวและปลอดภัย

อัลกอริธึมแฮช ไม่สามารถย้อนกลับได้ ซึ่งหมายความว่า แม้ว่าบางคนจะรู้ ผลลัพธ์ของแฮช แต่ก็ไม่สามารถระบุอินพุตดั้งเดิมได้ วิธีทางทฤษฎีเพียงวิธีเดียวที่จะถอดรหัสได้คือการใช้กำลังดุร้าย ซึ่งก็คือการลองใช้ทุกชุดค่าผสมจนกว่าจะพบค่าที่ตรงกัน แต่แม้แต่ซูเปอร์คอมพิวเตอร์ที่เร็วที่สุดในโลกก็ยังต้องใช้เวลาและพลังงานมหาศาลในการย้อนกลับ ค่าแฮช เพียงค่าเดียว

คุณสมบัติโดยธรรมชาติของ ฟังก์ชันแฮช นี้ช่วยให้มั่นใจได้ว่าข้อมูลจะยังคงเป็นความลับและเชื่อถือได้ ความแข็งแกร่งและการออกแบบของอัลกอริทึมเหล่านี้ทำให้เป็นส่วนสำคัญของการรักษาความปลอดภัยทางไซเบอร์และเป็นรากฐานของ เทคโนโลยีบล็อคเชน

ข้อดีและข้อเสียของการแฮชในบล็อคเชน

ข้อดี:

- ความปลอดภัยสูง : ฟังก์ชันแฮชช่วยปกป้องข้อมูลอย่างแข็งแกร่งและป้องกันการแก้ไขโดยไม่ได้รับอนุญาต

- ประสิทธิภาพ : ความเร็วในการประมวลผลที่รวดเร็วทำให้สามารถตรวจสอบข้อมูลและอัปเดตบล็อคเชนได้รวดเร็ว

- ความสมบูรณ์ของข้อมูล : การตรวจจับข้อมูลที่ถูกดัดแปลงได้ง่ายช่วยเพิ่มความน่าเชื่อถือทั่วทั้งเครือข่ายบล็อคเชน

- การสนับสนุนการกระจายอำนาจ : ระบบพิสูจน์การทำงานจะอาศัยการแฮชที่ปลอดภัยสำหรับกลไกการบรรลุฉันทามติ

- ความเป็นส่วนตัว : ข้อมูลที่ละเอียดอ่อนสามารถจัดเก็บและตรวจสอบได้อย่างปลอดภัยโดยไม่ต้องเปิดเผยเนื้อหา

ข้อเสีย:

- ความไม่สามารถย้อนกลับได้ : ในขณะที่การแฮชแบบทางเดียวเพิ่มความปลอดภัย แต่ก็หมายความว่าข้อมูลที่สูญหาย (เช่น รหัสผ่าน) ไม่สามารถกู้คืนได้

- ต้นทุนการคำนวณ : โดยเฉพาะในบล็อคเชน PoW การแฮชต้องใช้พลังงานและพลังการประมวลผลอย่างมาก

- ความเสี่ยงต่อการโจมตีแบบ Brute Force : แม้จะยาก แต่ถ้ามีเวลาและพละกำลังเพียงพอ ก็สามารถใช้แฮชแบบ Brute Force ได้

- การพึ่งพาอัลกอริทึม : หากอัลกอริทึมแฮชเสียหายหรือไม่รองรับ ระบบจะต้องเปลี่ยนแปลงอย่างรวดเร็วเพื่อรักษาความปลอดภัย

- ไม่มีการแก้ไขข้อผิดพลาดในตัว : การแฮชไม่สามารถตรวจจับหรือแก้ไขข้อผิดพลาดในการป้อนข้อมูลโดยไม่ได้ตั้งใจได้ แต่จะทำเพียงทำเครื่องหมายความไม่สอดคล้องกันเท่านั้น

จากการชั่งน้ำหนักปัจจัยเหล่านี้ นักพัฒนาและผู้ใช้สามารถเข้าใจจุดแข็งและข้อจำกัดของการรวมฟังก์ชันแฮชเข้ากับระบบบล็อคเชนได้ดีขึ้น

ความคิดเห็นของผู้เชี่ยวชาญ

ดร. ซาราห์ หลิน นักวิจัยด้านความปลอดภัยทางไซเบอร์จากสถาบันเทคโนโลยีแมสซาชูเซตส์ กล่าวว่า “การแฮชข้อมูลแบบเข้ารหัสถือเป็นกระดูกสันหลังของความสมบูรณ์ของบล็อคเชน หากไม่มีระบบดังกล่าว เครือข่ายที่ไม่ต้องไว้วางใจก็จะไม่สามารถตรวจสอบข้อมูลในลักษณะกระจายอำนาจได้”

John Carver ซึ่งเป็น CTO ของบริษัทบล็อคเชนชั้นนำ กล่าวเสริมว่า “การเลือกอัลกอริทึมแฮชที่เหมาะสมนั้นไม่ใช่แค่เรื่องของความปลอดภัยเท่านั้น แต่ยังเกี่ยวกับความยั่งยืนในระยะยาวอีกด้วย ระบบนิเวศของบล็อคเชนต้องการอัลกอริทึมที่ทนทานต่อภัยคุกคามในอนาคต โดยเฉพาะการประมวลผลแบบควอนตัม”

ในขณะเดียวกัน Sophie Müller ผู้เชี่ยวชาญด้านบล็อกเชนและนักเขียน ได้เน้นย้ำถึงความสำคัญของการศึกษา โดยระบุว่า “ผู้ใช้จำนวนมากใช้งานบล็อกเชนทุกวันโดยไม่เข้าใจอย่างถ่องแท้ว่าฟังก์ชันแฮชปกป้องข้อมูลของพวกเขาอย่างไร การเชื่อมช่องว่างความรู้ดังกล่าวถือเป็นสิ่งสำคัญสำหรับการนำไปใช้อย่างแพร่หลาย”

บทสรุป

โดยสรุป การแฮชมีบทบาทสำคัญในระบบนิเวศของบล็อคเชนสมัยใหม่ ช่วยให้เกิดความปลอดภัย ความโปร่งใส และความน่าเชื่อถือในแพลตฟอร์มแบบกระจาย อำนาจ นักพัฒนาสามารถรับรองความสมบูรณ์ของข้อมูล สร้างกลไกการตรวจสอบสิทธิ์ที่ปลอดภัย และรองรับโปรโตคอลฉันทามติที่ช่วยให้ เครือข่ายบล็อคเชน ทำงานได้และป้องกันการปลอมแปลงได้ โดยอาศัยการใช้ฟังก์ชันแฮชเข้ารหัส ในขณะที่ เทคโนโลยีบล็อคเชน ยังคงพัฒนาต่อไป การเชี่ยวชาญหลักการของ ฟังก์ชันแฮช ยังคงมีความจำเป็นสำหรับทุกคนที่เกี่ยวข้องกับการสร้าง การใช้งาน หรือการรักษาความปลอดภัยของระบบแบบกระจายอำนาจ