Comprendre le hachage dans la technologie Blockchain

Une fonction de hachage cryptographique est l'un des éléments fondamentaux de la technologie blockchain . Il s'agit d'une opération mathématique qui prend des données d'entrée (appelées « message ») et les traite via un algorithme de hachage pour générer un hachage unique ou une sortie de hachage . Cette chaîne de caractères de taille fixe, appelée valeur de hachage , joue un rôle crucial dans la sécurisation et l'organisation des données dans tout réseau blockchain .

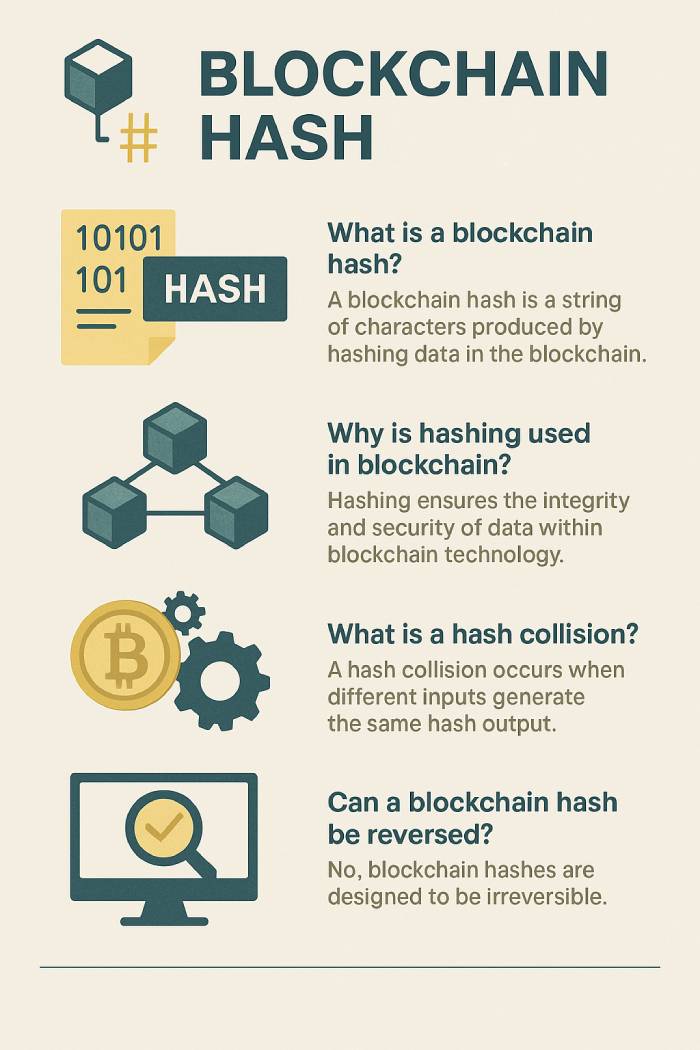

Qu'est-ce qu'une fonction de hachage dans la blockchain ?

Une fonction de hachage traite une entrée de n'importe quelle longueur et la transforme en une valeur de hachage de longueur constante. Qu'il s'agisse d'une courte phrase ou d'un ensemble de données volumineux, la fonction génère un hachage de longueur fixe. Cette prévisibilité et cette uniformité contribuent à créer des empreintes numériques fiables.

Dans les systèmes modernes, notamment au sein des réseaux blockchain , ces fonctions de hachage cryptographiques servent à stocker les mots de passe, à vérifier les données et à sécuriser les transactions. Lors de votre inscription sur un site web, votre mot de passe est transmis via un algorithme de hachage sécurisé , et seul le hachage est stocké. Ce même algorithme de hachage est ensuite utilisé pour vérifier le mot de passe lors de la connexion.

Pour renforcer encore la protection, les plateformes ajoutent souvent un élément aléatoire appelé « sel » avant le hachage. Cela garantit que des mots de passe identiques produisent des hachages différents , déjouant ainsi les attaques provenant de tables arc-en-ciel précalculées.

Le rôle du hachage dans la sécurité de la blockchain

Le hachage prend en charge plusieurs fonctions essentielles dans la sécurité de la blockchain :

- Détection de falsification : si des données d'un bloc sont modifiées, la valeur de hachage change également. Chaque bloc contenant le hachage du bloc précédent , la modification d'un bloc affecte l'ensemble de la chaîne. Ainsi, toute falsification est immédiatement visible.

- Vérification des données : comparer le hachage actuel d'un bloc avec son original confirme l'intégrité des données. Dans des systèmes comme Bitcoin, cela permet de garantir la cohérence des blocs sur l'ensemble du réseau blockchain .

- Liaison séquentielle : chaque bloc stocke le hachage du bloc précédent , créant ainsi une chaîne ininterrompue. Ce lien entre les blocs permet un enregistrement transparent et chronologique de toutes les activités de la blockchain .

- Preuve de travail et consensus : dans les systèmes utilisant la preuve de travail (PoW), les mineurs s'affrontent pour résoudre des énigmes complexes impliquant la production d'un hachage valide. Cette énigme doit répondre à des critères spécifiques, et sa résolution permet aux mineurs d'ajouter un nouveau bloc. Cela préserve la décentralisation et garantit qu'aucun acteur ne contrôle le réseau blockchain .

Comment fonctionne l'algorithme de hachage

Le processus de hachage suit ces étapes générales :

- Traitement des entrées : qu'il s'agisse d'un fichier, de données de transaction ou d'un message, il est traité via un algorithme de hachage .

- Génération de sortie : Le résultat est un hachage unique , une empreinte numérique de longueur fixe.

- Stockage : Cette valeur de hachage est stockée avec les données d'origine ou dans la blockchain , servant de référence pour garantir que les données n'ont pas changé.

Ce processus renforce également les systèmes de mots de passe. Le mot de passe d'un utilisateur est haché et, lors de l'authentification, l'entrée est à nouveau hachée et comparée au résultat de hachage stocké.

Algorithmes de hachage courants dans la blockchain

Plusieurs algorithmes de hachage sont utilisés dans différentes technologies blockchain :

- SHA-256 (Secure Hash Algorithm 256 bits) : cet algorithme largement fiable est utilisé dans Bitcoin pour produire une sortie de hachage de 256 bits.

- Scrypt : Plus gourmand en mémoire que SHA-256, Scrypt est utilisé par Litecoin et d'autres blockchains pour empêcher les attaques provenant de matériel minier spécialisé.

- Ethash : l'algorithme natif d'Ethereum, Ethash, met l'accent sur la dureté de la mémoire pour résister à l'exploitation minière basée sur ASIC et augmenter l'équité dans la création de blocs.

- Equihash : Utilisé par Zcash, Equihash est un autre algorithme résistant aux ASIC qui améliore la décentralisation.

Chaque algorithme possède sa propre méthode de production de hachages uniques et joue un rôle clé pour garantir la fiabilité de la blockchain .

Résistance aux collisions et valeur des hachages uniques

Une caractéristique clé de toute fonction de hachage cryptographique est la résistance aux collisions , c'est-à-dire l'improbabilité que deux entrées différentes produisent le même hachage . Par exemple, SHA-256 génère plus de 10^77 sorties possibles, ce qui rend quasiment impossible la correspondance entre deux hachages différents .

Bien que mathématiquement possible, la probabilité d'une collision est si faible qu'elle est considérée comme pratiquement impossible. Ce niveau de garantie renforce la sécurité des systèmes blockchain et préserve la confiance dans chaque bloc qu'elle contient .

Les fonctions de hachage sont unidirectionnelles et sécurisées

Les algorithmes de hachage sont non-inversibles. Cela signifie que même si quelqu'un connaît le résultat du hachage , il ne peut pas déterminer l'entrée d'origine. La seule méthode théorique pour le déchiffrer est la force brute : essayer toutes les combinaisons jusqu'à trouver une correspondance. Or, même les supercalculateurs les plus rapides du monde nécessiteraient un temps et une énergie considérables pour inverser une seule valeur de hachage .

Cette propriété inhérente aux fonctions de hachage garantit la confidentialité et la fiabilité des données. La robustesse et la conception de ces algorithmes en font un élément essentiel de la cybersécurité et le fondement de la technologie blockchain .

Avantages et inconvénients du hachage dans la blockchain

Avantages :

- Haute sécurité : les fonctions de hachage offrent une protection robuste des données et empêchent les modifications non autorisées.

- Efficacité : les vitesses de traitement rapides permettent une vérification rapide des données et des mises à jour de la blockchain.

- Intégrité des données : la détection facile des données falsifiées renforce la confiance sur le réseau blockchain.

- Prise en charge de la décentralisation : les systèmes de preuve de travail s'appuient sur un hachage sécurisé pour les mécanismes de consensus.

- Confidentialité : Les données sensibles peuvent être stockées et validées en toute sécurité sans révéler leur contenu.

Inconvénients :

- Irréversibilité : Bien que le hachage unidirectionnel ajoute de la sécurité, cela signifie également que les données perdues (par exemple, les mots de passe) ne peuvent pas être récupérées.

- Coûts de calcul : en particulier dans les blockchains PoW, le hachage nécessite une énergie et une puissance de calcul importantes.

- Vulnérabilité à la force brute : Bien que difficile, avec suffisamment de temps et de puissance, les hachages peuvent être forcés.

- Dépendance aux algorithmes : si un algorithme de hachage est cassé ou obsolète, les systèmes doivent effectuer une transition rapide pour maintenir la sécurité.

- Aucune correction d'erreur intégrée : le hachage ne peut pas détecter ou corriger les erreurs de saisie de données accidentelles, il signale uniquement les incohérences.

En pesant ces facteurs, les développeurs et les utilisateurs peuvent mieux comprendre les points forts et les limites de l’intégration des fonctions de hachage dans les systèmes blockchain.

Avis d'experts

Selon le Dr Sarah Lin, chercheuse en cybersécurité au MIT, « le hachage cryptographique constitue la pierre angulaire de l'intégrité de la blockchain. Sans lui, les réseaux non sécurisés ne pourraient pas vérifier les données de manière décentralisée. »

John Carver, directeur technique d'une entreprise leader dans le domaine de la blockchain, ajoute : « Choisir le bon algorithme de hachage n'est pas seulement une question de sécurité, mais aussi de viabilité à long terme. L'écosystème blockchain a besoin d'algorithmes résilients face aux menaces futures, notamment l'informatique quantique. »

Sophie Müller, formatrice et auteure spécialisée dans la blockchain, souligne quant à elle l'importance de la formation : « De nombreux utilisateurs utilisent la blockchain au quotidien sans bien comprendre comment les fonctions de hachage protègent leurs données. Combler ce manque de connaissances est essentiel pour une adoption massive. »

Conclusion

En conclusion, le hachage joue un rôle fondamental dans les écosystèmes blockchain modernes, garantissant sécurité, transparence et confiance sur les plateformes décentralisées. En exploitant les fonctions de hachage cryptographiques , les développeurs peuvent garantir l'intégrité des données, créer des mécanismes d'authentification sécurisés et prendre en charge des protocoles de consensus qui assurent la fonctionnalité et la résistance du réseau blockchain . À mesure que la technologie blockchain évolue, la maîtrise des principes des fonctions de hachage restera essentielle pour toute personne impliquée dans la création, l'utilisation ou la sécurisation de systèmes décentralisés.