فهم التجزئة في تقنية البلوكشين

دالة التجزئة التشفيرية هي إحدى الركائز الأساسية لتقنية البلوك تشين . إنها عملية رياضية تأخذ بيانات الإدخال - المعروفة باسم "الرسالة" - وتعالجها من خلال خوارزمية تجزئة لتوليد تجزئة فريدة أو ناتج تجزئة . تلعب هذه السلسلة ذات الحجم الثابت من الأحرف، والمعروفة باسم قيمة التجزئة ، دورًا حاسمًا في تأمين البيانات وتنظيمها في أي شبكة بلوك تشين .

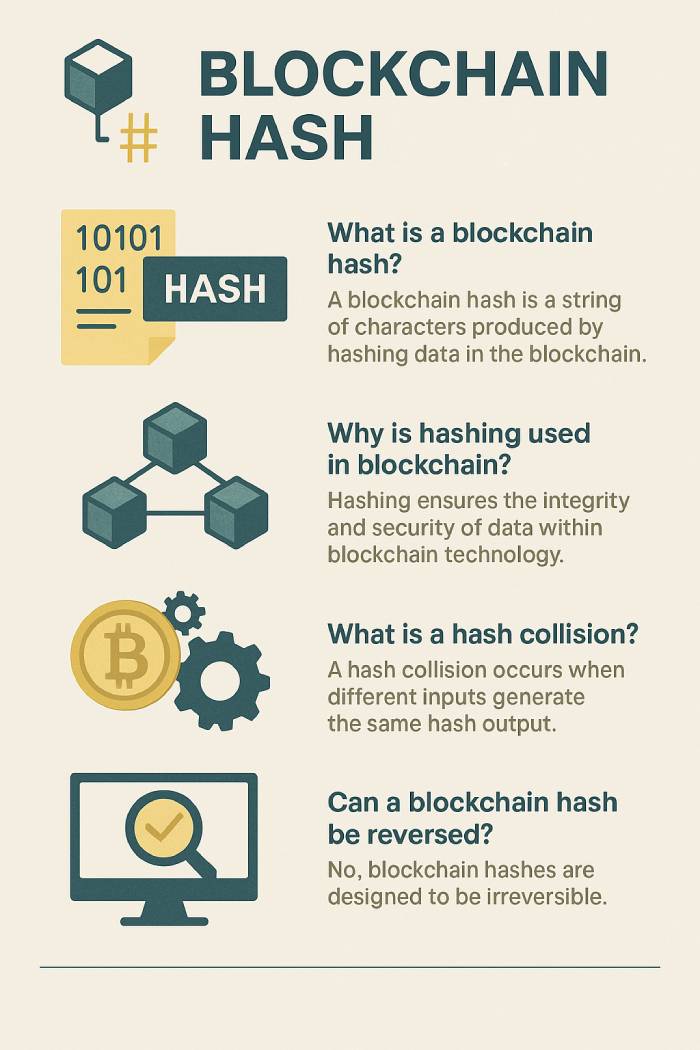

ما هي دالة التجزئة في البلوكشين؟

تعالج دالة التجزئة المُدخلات مهما كان طولها، وتحولها إلى قيمة تجزئة ثابتة الطول. وسواءً أكانت المُدخلات عبارة قصيرة أم مجموعة بيانات ضخمة، تُولّد الدالة قيمة تجزئة ثابتة الطول. تُساعد هذه القدرة على التنبؤ والتوحيد على إنشاء بصمات رقمية موثوقة.

في الأنظمة الحديثة، وخاصةً ضمن شبكات البلوك تشين ، تُستخدم دوال التجزئة التشفيرية هذه لتخزين كلمات المرور، والتحقق من البيانات، وتأمين المعاملات. عند تسجيل الدخول إلى موقع إلكتروني، تُمرَّر كلمة مرورك عبر خوارزمية تجزئة آمنة ، وتُخزَّن هذه الخوارزمية فقط. لاحقًا، تُستخدم خوارزمية التجزئة نفسها للتحقق من كلمة المرور أثناء تسجيل الدخول.

لزيادة الحماية، غالبًا ما تُضيف المنصات عنصرًا عشوائيًا يُسمى "الملح" قبل التجزئة. هذا يضمن أن كلمات المرور المتطابقة تُنتج تجزئات مختلفة ، مما يُحبط الهجمات من جداول قوس قزح المُعدّة مسبقًا.

دور التجزئة في أمن البلوكشين

يدعم التجزئة العديد من الوظائف الأساسية في أمان blockchain :

- كشف التلاعب : في حال تغيّر أي بيانات في كتلة، تتغير قيمة التجزئة أيضًا. بما أن كل كتلة تحتوي على قيمة التجزئة للكتلة السابقة ، فإن تعديل كتلة واحدة يؤثر على السلسلة بأكملها. هذا يضمن وضوح أي تلاعب فورًا.

- التحقق من البيانات : تُؤكّد مقارنة مُخرَج التجزئة الحالي للكتلة مع مُخرَجها الأصلي سلامة البيانات. في أنظمة مثل بيتكوين، يُساعد هذا على ضمان اتساق الكتل في جميع أنحاء شبكة البلوك تشين .

- الربط التسلسلي : تخزن كل كتلة تجزئة الكتلة السابقة ، مما يُنشئ سلسلة متصلة. يتيح هذا الربط بين الكتل تسجيلًا شفافًا وتسلسليًا لجميع الأنشطة التي تتضمنها سلسلة الكتل .

- إثبات العمل والإجماع : في الأنظمة التي تستخدم إثبات العمل (PoW)، يتنافس عمال المناجم على حل ألغاز معقدة تتضمن إنتاج مُخرَج تجزئة صحيح. يجب أن يستوفي هذا اللغز معايير محددة، ويسمح حله لعمال المناجم بإضافة كتلة جديدة. هذا يحافظ على اللامركزية ويضمن عدم سيطرة أي طرف على شبكة البلوك تشين .

كيف تعمل خوارزمية التجزئة

تتبع عملية التجزئة الخطوات العامة التالية:

- معالجة الإدخال : سواء كان ملفًا أو بيانات معاملة أو رسالة، تتم معالجتها من خلال خوارزمية التجزئة .

- توليد المخرجات : النتيجة هي تجزئة فريدة ، وهي عبارة عن بصمة رقمية ذات طول ثابت.

- التخزين : يتم تخزين قيمة التجزئة هذه مع البيانات الأصلية أو داخل blockchain ، لتكون بمثابة مرجع للتأكد من عدم تغيير البيانات.

تُعزز هذه العملية أيضًا أنظمة كلمات المرور. تُجزأ كلمة مرور المستخدم، وأثناء المصادقة، تُجزأ المدخلات مرة أخرى وتُقارن بإخراج التجزئة المُخزّن.

خوارزميات التجزئة الشائعة في البلوكشين

يتم استخدام العديد من خوارزميات التجزئة في تقنيات blockchain المختلفة:

- SHA-256 (خوارزمية التجزئة الآمنة 256 بت) : يتم استخدام هذه الخوارزمية الموثوقة على نطاق واسع في Bitcoin لإنتاج إخراج تجزئة 256 بت.

- Scrypt : يستهلك Scrypt ذاكرة أكبر من SHA-256، ويستخدمه Litecoin وسلاسل الكتل الأخرى لمنع الهجمات من أجهزة التعدين المتخصصة.

- Ethash : تؤكد خوارزمية Ethereum الأصلية، Ethash، على صلابة الذاكرة لمقاومة التعدين القائم على ASIC وزيادة العدالة في إنشاء الكتل.

- Equihash : يستخدمه Zcash، Equihash هو خوارزمية أخرى مقاومة لـ ASIC تعمل على تعزيز اللامركزية.

تتمتع كل خوارزمية بطريقتها الخاصة في إنتاج تجزئات فريدة وتلعب دورًا رئيسيًا في ضمان موثوقية blockchain .

مقاومة التصادم وقيمة التجزئة الفريدة

من السمات الرئيسية لأي دالة تجزئة تشفيرية مقاومة التصادم - أي استحالة أن يُنتج مُدخلان مختلفان نفس مُخرجات التجزئة . على سبيل المثال، تُولّد دالة SHA-256 أكثر من 10^77 مُخرجًا مُحتملًا، مما يجعل من شبه المُستحيل أن تُطابق دالة تجزئة أخرى دالة تجزئة أخرى.

مع أن ذلك ممكن رياضيًا، إلا أن احتمالات حدوث تصادم ضئيلة جدًا لدرجة أنها تُعتبر شبه مستحيلة. يدعم هذا المستوى من الضمان أمان أنظمة البلوك تشين ، ويحافظ على الثقة في كل كتلة تحتويها .

وظائف التجزئة أحادية الاتجاه وآمنة

خوارزميات التجزئة غير قابلة للعكس. هذا يعني أنه حتى لو عرف أحدهم ناتج التجزئة ، فلن يتمكن من تحديد المدخل الأصلي. الطريقة النظرية الوحيدة لفكها هي القوة الغاشمة، أي تجربة كل تركيبة حتى العثور على تطابق. ولكن حتى أسرع الحواسيب العملاقة في العالم تتطلب قدرًا هائلًا من الوقت والطاقة لعكس قيمة تجزئة واحدة.

تضمن هذه الخاصية المتأصلة في دوال التجزئة سرية البيانات وموثوقيتها. وتجعل قوة هذه الخوارزميات وتصميمها جزءًا أساسيًا من الأمن السيبراني وأساس تقنية البلوك تشين .

إيجابيات وسلبيات التجزئة في البلوكشين

الايجابيات:

- الأمان العالي : توفر وظائف التجزئة حماية قوية للبيانات وتمنع التعديلات غير المصرح بها.

- الكفاءة : تسمح سرعات المعالجة السريعة بالتحقق السريع من البيانات وتحديثات blockchain.

- سلامة البيانات : إن الكشف السهل عن البيانات التي تم التلاعب بها يعزز الثقة عبر شبكة blockchain.

- دعم اللامركزية : تعتمد أنظمة إثبات العمل على التجزئة الآمنة لآليات الإجماع.

- الخصوصية : يمكن تخزين البيانات الحساسة بشكل آمن والتحقق من صحتها دون الكشف عن محتواها.

السلبيات:

- عدم التراجع : في حين أن التجزئة أحادية الاتجاه تضيف الأمان، فإنها تعني أيضًا أنه لا يمكن استرداد البيانات المفقودة (على سبيل المثال، كلمات المرور).

- التكاليف الحسابية : خاصة في سلاسل الكتل PoW، تتطلب عملية التجزئة قدرًا كبيرًا من الطاقة وقوة الحوسبة.

- التعرض للقوة الغاشمة : على الرغم من صعوبة ذلك، إلا أنه في حالة توفر الوقت والقوة الكافيين، يمكن التعرض للقوة الغاشمة.

- الاعتماد على الخوارزميات : إذا كانت خوارزمية التجزئة معطلة أو قديمة، فيجب على الأنظمة الانتقال بسرعة للحفاظ على الأمان.

- لا يوجد تصحيح أخطاء مدمج : لا يمكن للتجزئة اكتشاف أو تصحيح أخطاء إدخال البيانات العرضية - فهي تشير فقط إلى التناقض.

من خلال وزن هذه العوامل، يمكن للمطورين والمستخدمين فهم نقاط القوة والقيود المتعلقة بدمج وظائف التجزئة في أنظمة blockchain بشكل أفضل.

آراء الخبراء

وفقًا للدكتورة سارة لين، باحثة الأمن السيبراني في معهد ماساتشوستس للتكنولوجيا، "يُشكل التجزئة التشفيرية العمود الفقري لسلامة سلسلة الكتل. وبدونها، لن تتمكن الشبكات التي لا تعتمد على الثقة من التحقق من البيانات بطريقة لامركزية".

يضيف جون كارفر، الرئيس التنفيذي للتكنولوجيا في إحدى شركات بلوكتشين الرائدة: "اختيار خوارزمية التجزئة المناسبة لا يقتصر على الأمان فحسب، بل يشمل أيضًا الجدوى على المدى الطويل. يحتاج نظام بلوكتشين إلى خوارزميات قادرة على مواجهة التهديدات المستقبلية، وخاصةً الحوسبة الكمومية".

في هذه الأثناء، تُشدد صوفي مولر، المُعلِّمة والمؤلفة في مجال تقنية البلوك تشين، على أهمية التعليم قائلةً: "يتفاعل العديد من المستخدمين مع البلوك تشين يوميًا دون فهم كامل لكيفية حماية دوال التجزئة لبياناتهم. يُعدّ سد هذه الفجوة المعرفية أمرًا بالغ الأهمية لاعتمادها على نطاق واسع".

خاتمة

في الختام، تلعب التجزئة دورًا أساسيًا في أنظمة بلوكتشين الحديثة، إذ تُمكّن من تعزيز الأمان والشفافية والثقة عبر المنصات اللامركزية. ومن خلال الاستفادة من دوال التجزئة التشفيرية ، يُمكن للمطورين ضمان سلامة البيانات، وبناء آليات مصادقة آمنة، ودعم بروتوكولات توافق تضمن عمل شبكة بلوكتشين ومقاومة التلاعب بها. ومع استمرار تطور تقنية بلوكتشين ، سيظل إتقان مبادئ دوال التجزئة أمرًا بالغ الأهمية لكل من يشارك في بناء أو استخدام أو تأمين الأنظمة اللامركزية.