Zrozumienie hashowania w technologii Blockchain

Kryptograficzna funkcja skrótu jest jednym z podstawowych elementów technologii blockchain . Jest to operacja matematyczna, która pobiera dane wejściowe — znane jako „wiadomość” — i przetwarza je za pomocą algorytmu skrótu w celu wygenerowania unikalnego skrótu lub wyniku skrótu . Ten stały ciąg znaków, znany jako wartość skrótu , odgrywa kluczową rolę w zabezpieczaniu i organizowaniu danych w dowolnej sieci blockchain .

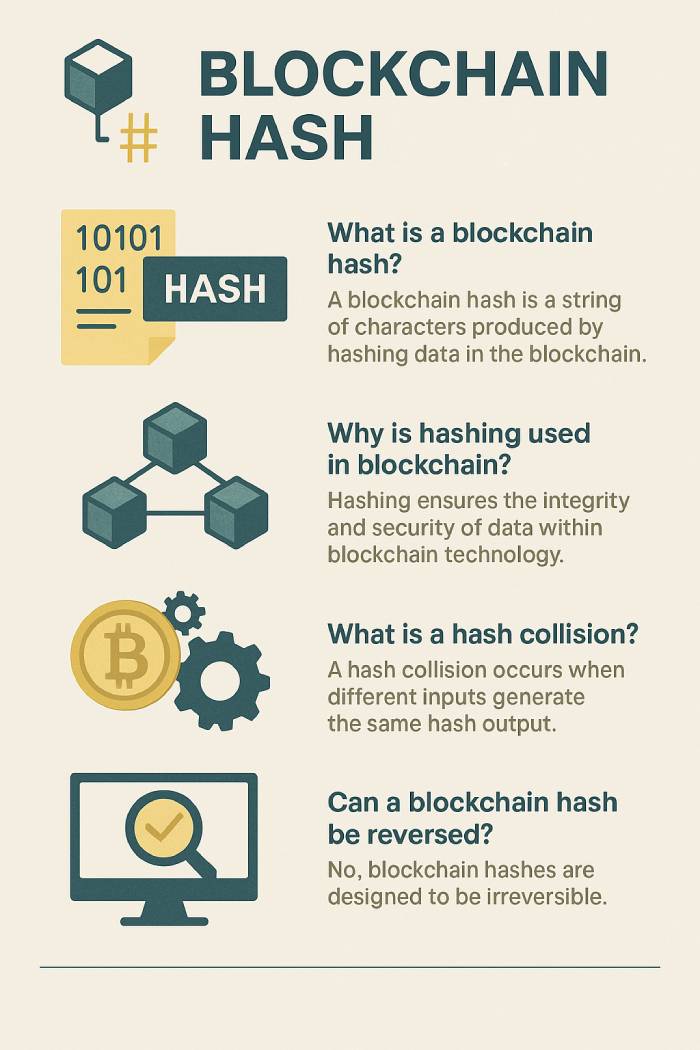

Czym jest funkcja skrótu w blockchain?

Funkcja haszująca przetwarza dane wejściowe dowolnej długości i przekształca je w wartość haszującą o stałej długości. Niezależnie od tego, czy dane wejściowe są krótką frazą, czy ogromnym zestawem danych, funkcja wygeneruje hasz o stałej długości. Ta przewidywalność i jednolitość pomagają tworzyć niezawodne cyfrowe odciski palców.

W nowoczesnych systemach, szczególnie w sieciach blockchain , te kryptograficzne funkcje skrótu są używane do przechowywania haseł, weryfikacji danych i zabezpieczania transakcji. Kiedy rejestrujesz się na stronie internetowej, Twoje hasło jest przepuszczane przez bezpieczny algorytm skrótu , a przechowywany jest tylko skrót. Później ten sam algorytm skrótu jest używany do weryfikacji hasła podczas logowania.

Aby jeszcze bardziej zwiększyć ochronę, platformy często dodają losowy element zwany „solą” przed haszowaniem. Zapewnia to, że identyczne hasła generują różne hasze , uniemożliwiając ataki z wstępnie obliczonych tablic tęczowych.

Rola hashowania w bezpieczeństwie łańcucha bloków

Hashowanie obsługuje kilka istotnych funkcji w zakresie bezpieczeństwa blockchain :

- Wykrywanie manipulacji : Jeśli jakiekolwiek dane w bloku ulegną zmianie, wartość skrótu również ulegnie zmianie. Ponieważ każdy blok zawiera skrót poprzedniego bloku , modyfikacja jednego bloku wpływa na cały łańcuch. Dzięki temu wszelkie manipulacje są natychmiast widoczne.

- Weryfikacja danych : Porównanie bieżącego wyniku hash bloku z jego oryginałem potwierdza integralność danych. W systemach takich jak Bitcoin pomaga to zapewnić, że bloki pozostaną spójne w całej sieci blockchain .

- Łączenie sekwencyjne : Każdy blok przechowuje hash poprzedniego bloku , tworząc nieprzerwany łańcuch. To połączenie między blokami umożliwia przejrzysty, chronologiczny zapis wszystkich działań zawartych w blockchainie .

- Proof-of-Work i konsensus : W systemach wykorzystujących Proof-of-Work (PoW) górnicy rywalizują, aby rozwiązać złożone łamigłówki, które obejmują wygenerowanie prawidłowego wyniku hash . Ta łamigłówka musi spełniać określone kryteria, a jej rozwiązanie pozwala górnikom dodać nowy blok. Utrzymuje to decentralizację i zapewnia, że żadna pojedyncza strona nie kontroluje sieci blockchain .

Jak działa algorytm haszujący

Proces haszowania przebiega następująco:

- Przetwarzanie wejściowe : Niezależnie od tego, czy jest to plik, dane transakcji czy wiadomość, są one przetwarzane za pomocą algorytmu haszującego .

- Generowanie wyników : Wynikiem jest unikalny skrót — cyfrowy odcisk palca o stałej długości.

- Przechowywanie : Ta wartość skrótu jest przechowywana wraz z oryginalnymi danymi lub w łańcuchu bloków , służąc jako punkt odniesienia gwarantujący, że dane nie uległy zmianie.

Proces ten wzmacnia również systemy haseł. Hasło użytkownika jest hashowane, a podczas uwierzytelniania dane wejściowe są hashowane ponownie i porównywane z zapisanym hashem wyjściowym .

Popularne algorytmy haszujące w Blockchain

W różnych technologiach blockchain stosuje się różne algorytmy haszujące :

- SHA-256 (Secure Hash Algorithm 256-bit) : Ten powszechnie sprawdzony algorytm jest używany w sieci Bitcoin do generowania 256-bitowego wyniku skrótu .

- Scrypt : Wymagający większej ilości pamięci niż SHA-256, Scrypt jest używany przez Litecoin i inne blockchainy w celu zapobiegania atakom ze strony specjalistycznego sprzętu górniczego.

- Ethash : Natywny algorytm Ethereum, Ethash, kładzie nacisk na odporność pamięci, aby przeciwdziałać kopaniu z wykorzystaniem układów ASIC i zwiększyć uczciwość w tworzeniu bloków.

- Equihash : Używany przez Zcash, Equihash to kolejny algorytm odporny na układy ASIC, który zwiększa decentralizację.

Każdy algorytm ma swoją własną metodę generowania unikalnych skrótów i odgrywa kluczową rolę w zapewnieniu niezawodności łańcucha bloków .

Odporność na kolizje i wartość unikalnych haszów

Kluczową cechą każdej kryptograficznej funkcji skrótu jest odporność na kolizje — nieprawdopodobne jest, aby dwa różne dane wejściowe dawały ten sam wynik skrótu . Na przykład SHA-256 generuje ponad 10^77 możliwych wyników, co sprawia, że niemal niemożliwe jest dopasowanie innego skrótu do innego.

Choć jest to matematycznie możliwe, prawdopodobieństwo wystąpienia kolizji jest tak niskie, że uważa się to za praktycznie niemożliwe. Ten poziom pewności wspiera bezpieczeństwo systemów blockchain i utrzymuje zaufanie do każdego bloku , który zawiera blockchain .

Funkcje skrótu są jednokierunkowe i bezpieczne

Algorytmy haszujące są nieodwracalne. Oznacza to, że nawet jeśli ktoś zna wynik hashowania , nie może ustalić oryginalnego wejścia. Jedyną teoretyczną metodą złamania go jest brutalna siła — wypróbowywanie każdej kombinacji, aż znajdzie się pasującą. Ale nawet najszybsze superkomputery świata wymagałyby ogromnej ilości czasu i energii, aby odwrócić pojedynczą wartość hashowania .

Ta wrodzona właściwość funkcji skrótu zapewnia, że dane pozostają poufne i godne zaufania. Siła i konstrukcja tych algorytmów sprawiają, że są one istotną częścią cyberbezpieczeństwa i podstawą technologii blockchain .

Zalety i wady hashowania w Blockchain

Zalety:

- Wysoki poziom bezpieczeństwa : Funkcje skrótu zapewniają solidną ochronę danych i zapobiegają nieautoryzowanym modyfikacjom.

- Wydajność : Duża prędkość przetwarzania pozwala na szybką weryfikację danych i aktualizację łańcucha bloków.

- Integralność danych : Łatwe wykrywanie sfałszowanych danych zwiększa zaufanie w całej sieci blockchain.

- Wsparcie decentralizacji : Systemy Proof-of-Work opierają się na bezpiecznym hashowaniu w celu uzyskania mechanizmów konsensusu.

- Prywatność : Poufne dane mogą być bezpiecznie przechowywane i weryfikowane bez ujawniania ich treści.

Wady:

- Nieodwracalność : Choć hashowanie jednokierunkowe zwiększa bezpieczeństwo, oznacza ono również, że utraconych danych (np. haseł) nie da się odzyskać.

- Koszty obliczeniowe : Haszowanie, zwłaszcza w przypadku blockchainów PoW, wymaga znacznych nakładów energii i mocy obliczeniowej.

- Podatność na ataki siłowe : Choć jest to trudne, przy odpowiedniej ilości czasu i mocy skróty można złamać siłą.

- Zależność od algorytmów : Jeśli algorytm haszujący jest uszkodzony lub przestarzały, systemy muszą szybko przejść na nowy, aby zachować bezpieczeństwo.

- Brak wbudowanej korekcji błędów : Funkcja haszowania nie jest w stanie wykryć ani skorygować przypadkowych błędów wprowadzania danych — sygnalizuje jedynie niespójności.

Biorąc pod uwagę te czynniki, deweloperzy i użytkownicy mogą lepiej zrozumieć mocne i słabe strony integracji funkcji skrótu z systemami blockchain.

Opinie ekspertów

Według dr Sarah Lin, badaczki cyberbezpieczeństwa w MIT, „hashowanie kryptograficzne stanowi kręgosłup integralności blockchain. Bez niego sieci pozbawione zaufania nie byłyby w stanie weryfikować danych w sposób zdecentralizowany”.

John Carver, CTO w wiodącej firmie blockchain, dodaje: „Wybór właściwego algorytmu haszującego nie dotyczy tylko bezpieczeństwa — dotyczy również długoterminowej żywotności. Ekosystem blockchain potrzebuje algorytmów odpornych na przyszłe zagrożenia, zwłaszcza obliczenia kwantowe”.

Tymczasem Sophie Müller, edukatorka i autorka blockchain, podkreśla znaczenie edukacji: „Wielu użytkowników korzysta z blockchain codziennie, nie rozumiejąc w pełni, w jaki sposób funkcje haszujące chronią ich dane. Zniwelowanie tej luki w wiedzy jest niezbędne do powszechnej adopcji”.

Wniosek

Podsumowując, hashowanie odgrywa fundamentalną rolę w nowoczesnych ekosystemach blockchain, umożliwiając bezpieczeństwo, przejrzystość i zaufanie na zdecentralizowanych platformach. Wykorzystując kryptograficzne funkcje hashujące , deweloperzy mogą zapewnić integralność danych, budować bezpieczne mechanizmy uwierzytelniania i obsługiwać protokoły konsensusu, które utrzymują funkcjonalność sieci blockchain i odporność na manipulacje. W miarę rozwoju technologii blockchain opanowanie zasad funkcji hashujących pozostanie niezbędne dla każdego zaangażowanego w budowanie, używanie lub zabezpieczanie zdecentralizowanych systemów.