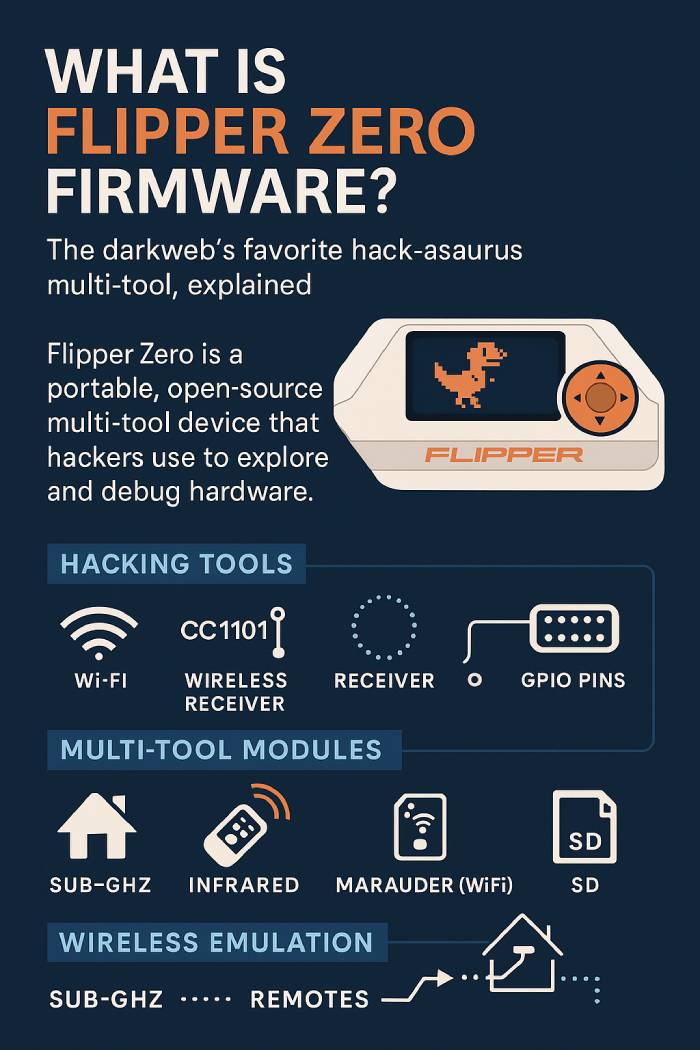

Flipper Zero Multi-Tool und Firmware-Übersicht

Flipper Zero ist im Kern ein Penetrationstest-Gerät im Taschenformat, das drahtlose Signale scannen, kopieren, klonen und emulieren kann. Dank seiner ständig weiterentwickelten Firmware ist das Gerät in Hacker-Communitys und bei Cybersicherheitstestern zum Kultobjekt geworden. Es begann 2020 als Kickstarter-Projekt, das 4,8 Millionen US-Dollar einbrachte, und ist seitdem auf TikTok viral gegangen. Videos zeigen, wie Leute damit Wetterstationen fernsteuern, Einzelhandelsmitarbeitern Streiche spielen, Tesla-Ladeanschlüsse öffnen oder Infrarot-Fernbedienungen für Fernseher und Klimaanlagen entsperren. Neben den Scherzen gibt es jedoch auch kontroversere Hacks: das Umgehen von Zugangskontrollsystemen, das Klonen von Hotel-RFID-Karten oder das Experimentieren mit NFC- und Bluetooth-Modulen.

Flipper Zero-Hardware, GPIO-Pins und -Module

Flipper Zero ist ein tragbares Open-Source-Multitool auf Basis stromsparender Hardware. Es verfügt über einen LCD-Bildschirm, ein D-Pad, einen Transceiver, mehrere Funkprotokolle und Sensoren auf einer kompakten Leiterplatte. Das Gerät ist vollständig Open Source und anpassbar, d. h. Firmware, Schaltpläne und Module können von der Community optimiert werden. Nutzer können Flipper Zero-Firmware-Mods laden, um Funktionen wie WiFi-Marauder-Scanning, BLE-Experimente (Bluetooth Low Energy) oder sogar SDR-ähnliche Signalanalyse über den CC1101-Antennenempfänger und -sender zu erweitern.

Im Inneren vereint das Gerät eine MCU, GPIO-Pins, einen USB-Anschluss, einen MicroSD-Kartensteckplatz sowie Anschlüsse für iButton, 1-Wire, SPI, UART, I2C und Debug-Schnittstellen. Damit ist es mehr als nur ein Spielzeug: Es ist ein ernstzunehmendes Stück Hardware für Reverse Engineering, kryptografische Tests und Prototyping.

Gamification sorgt für zusätzlichen Spaß. Der Spielzeug-Delfin auf dem Bildschirm reagiert auf Aktivitäten und belohnt Pentesting-Aufgaben wie das Scannen von NFC-Modul-Tags, das Testen von 125-kHz-RFID-Modulkarten oder das Prüfen von GPIO-Pin-Schaltungen. Es ist Hardware-Lernen im Spielformat.

So funktionieren Flipper Zero Hack und Emulation

Flipper Zero fungiert als Transceiver und Multifunktionsgerät, kommuniziert über verschiedene Funkprotokolle und emuliert gängige Fernbedienungen. Die Firmware interpretiert Signale, sodass das Gerät Signale übertragen, Karten emulieren und mit IoT-Systemen interagieren kann.

Es unterstützt:

- SubGHz (Niederfrequenz- und Hochfrequenzbänder mit Modulationsoptionen)

- 125 kHz RFID-Modul (LF) für Ausweise, schlüssellose Systeme und Tierchips

- NFC-Modul mit 13,56 MHz für kontaktlose Karten und Zahlungen

- IR-Sender und -Empfänger (Infrarot) zur Fernbedienung von Fernsehern, Klimaanlagen und anderen digitalen Geräten

- GPIO-Pins für Sensoren, Relais und Testschaltungen im PCB-Design

- iButton (1-Wire)-Zugriffsschlüssel

- BadUSB (Ducky-Skripte) für Windows-Computer und USB-Hacking-Tools

- BLE- und WiFi-Marauder-Module zum Scannen und Pentesten von drahtlosen Umgebungen

Da Flipper Zero Fernbedienungen emulieren, RFID-Tags klonen und Infrarotgeräte entsperren kann, betonen Sicherheitsexperten, dass es sich sowohl um ein Hacker- als auch um ein Testtool handelt. Dennoch ist es mit Flipper Zero-Firmware-Erweiterungen kompatibel, die sichere, pädagogische Einsatzmöglichkeiten erweitern.

Flipper Zero in Zahlen, IoT-Sicherheit und Wireless-Statistiken (Update 2025)

- Im Jahr 2022 erreichte der Umsatz 25 Millionen US-Dollar, im Jahr 2023 stiegen die Einnahmen auf 80 Millionen US-Dollar.

- Bis 2025 wurden weltweit mehr als 1 Million Flipper Zero-Multitools ausgeliefert, und es gibt einen wachsenden Aftermarket für Zubehör wie Antennen und kundenspezifische Leiterplatten.

- Analysten weisen darauf hin, dass es im Jahr 2025 bei Cybersicherheitsvorfällen durchschnittlich 5.000 IoT-bezogene Angriffe pro Monat geben wird, während täglich mehr als 7 Millionen Datensätze kompromittiert werden – Zahlen, die das Interesse an DIY-Hacking-Tools und Pentesting-Geräten ankurbeln.

Was kann das Flipper Zero Multitool-Gerät?

Penetrationstests

Mit seinen Modulen und GPIO-Pins ermöglicht Flipper Zero ethischen Hackern, Angriffe auf Zugangskontrollsysteme, NFC-Modul-Tags oder drahtlose Protokolle zu simulieren, um Schwachstellen zu erkennen, bevor Kriminelle dies tun.

Geräteemulation

Die Firmware ermöglicht es Flipper Zero, Fernbedienungen zu emulieren, RFID-Schlüssel zu klonen, Infrarotgeräte zu entsperren und Signale wie eine Universalfernbedienung zu übertragen. Über Zusatzmodule kann es auch mit BLE- und WLAN-Umgebungen interagieren.

Skriptautomatisierung

Als USB-HID-Tester kann es Ducky-Skripte in Windows-Computer einschleusen. An USB angeschlossen, kann es Aufgaben automatisieren, Hintertüren öffnen oder Debug-Operationen durchführen.

Hardware-Schnittstelle

Mit GPIO-Stiftleisten sowie UART-, I2C- und SPI-Unterstützung lässt es sich mit Leiterplatten, Sensoren und Aktoren verbinden. Dies macht es praktisch für Schaltplantests, Leiterplattendesign-Prototypen oder Experimente mit digitalen 5-V-Schaltungen.

Flipper Zero – Rechts- oder Darkweb-Risiko?

Flipper Zero ist legale Hardware. Doch wie bei allen Hacking-Tools entscheidet der Einsatz über das Ergebnis. Verbote in Brasilien, Einschränkungen in Kanada und Amazons „Card Skimming“-Label unterstreichen die Bedenken. Experten weisen jedoch darauf hin: Im Darknet gibt es bereits fortschrittlichere Tester, von Software-Exploits bis hin zu maßgeschneiderten Transceivern.

Da Flipper Zero vollständig Open Source und anpassbar ist, ermöglicht es der Cybersicherheits-Community, Funkprotokolle verantwortungsvoll zu untersuchen, IoT-Systeme zu debuggen und schlüssellose Zugangssysteme zu testen. Berater Michael Hasse formulierte es so: Wenn Regulierungsbehörden echte Sicherheit wollen, sollten sie strengere Standards für Funksysteme fordern, anstatt ein einzelnes Multifunktionsgerät herauszupicken.

Das Vermächtnis von Flipper Zero besteht möglicherweise weniger aus Streichen als vielmehr darin, eine neue Welle von Pentestern, Hardware-Hackern und neugierigen Tüftlern zu inspirieren, die die Grenzen des Möglichen mit Open-Source-Firmware, stromsparenden Modulen und kreativem Reverse Engineering verschieben.