نظرة عامة على أداة Flipper Zero المتعددة والبرامج الثابتة

في جوهره، فليبر زيرو هو جهاز صغير لاختبار الاختراق، قادر على مسح الإشارات اللاسلكية ونسخها واستنساخها ومحاكاتها. بفضل تطور برمجياته باستمرار، أصبح الجهاز من أكثر الأجهزة شعبية بين مجتمعات القراصنة ومختبري الأمن السيبراني. بدأ كمشروع على منصة كيكستارتر عام ٢٠٢٠، وجمع ٤.٨ مليون دولار، ومنذ ذلك الحين انتشر على نطاق واسع على تيك توك. تُظهر مقاطع فيديو أشخاصًا يستخدمونه للتحكم عن بُعد في محطات الأرصاد الجوية، ومزاح موظفي التجزئة، وفتح منافذ شحن سيارات تيسلا، أو فتح أجهزة التحكم عن بُعد بالأشعة تحت الحمراء لأجهزة التلفزيون ومكيفات الهواء. إلى جانب هذه النكات، هناك اختراقات أكثر إثارة للجدل: تجاوز أنظمة التحكم في الدخول، واستنساخ بطاقات RFID للفنادق، أو تجربة وحدات NFC وBluetooth.

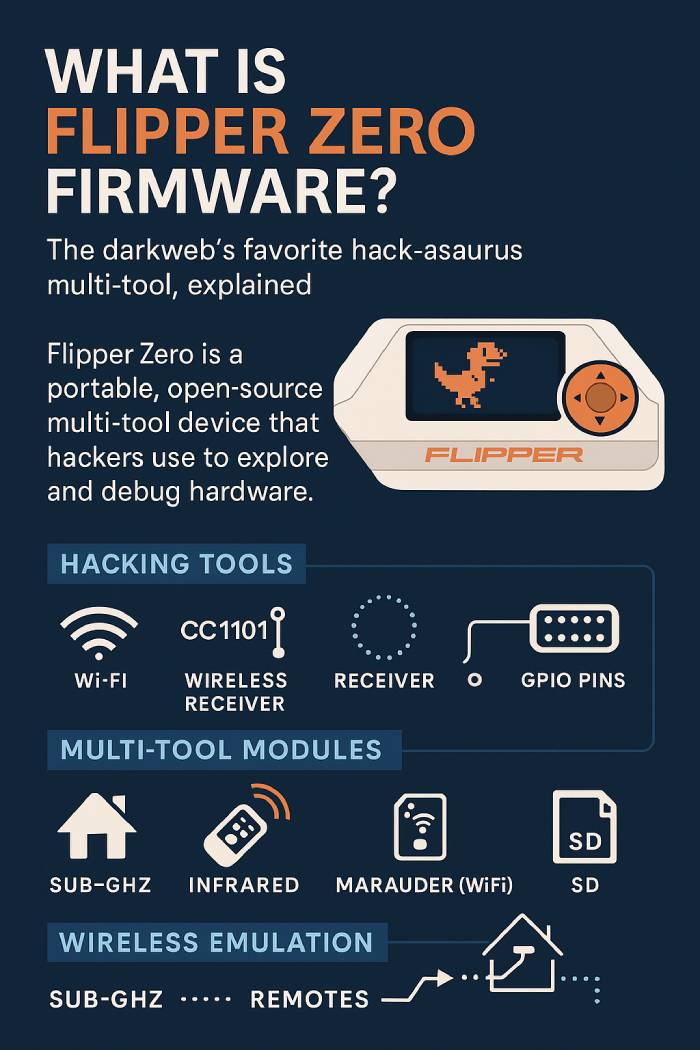

أجهزة Flipper Zero ودبابيس GPIO والوحدات النمطية

فليبر زيرو أداة متعددة الاستخدامات محمولة ومفتوحة المصدر، مبنية على مكونات منخفضة الطاقة. تتميز بشاشة LCD، ولوحة تحكم رقمية (D-pad)، وجهاز إرسال واستقبال، وبروتوكولات راديو متعددة، وأجهزة استشعار مدمجة في تصميمها المدمج للوحة الدوائر المطبوعة (PCB). الأداة مفتوحة المصدر بالكامل وقابلة للتخصيص، مما يعني إمكانية تعديل برامجها الثابتة ومخططاتها ووحداتها من قِبل المستخدمين. يمكن للمستخدمين تحميل تعديلات فليبر زيرو الثابتة لتوسيع ميزات مثل مسح WiFi Marauder، وتجارب BLE (بلوتوث منخفض الطاقة)، أو حتى تحليل إشارات مشابه لـ SDR من خلال جهاز الاستقبال والإرسال الهوائي CC1101.

يضم الجهاز من الداخل وحدة تحكم دقيقة (MCU)، ودبابيس GPIO، ومنفذ USB، وفتحة بطاقة microSD، وموصلات لـ iButton، و1-Wire، وSPI، وUART، وI2C، وواجهات التصحيح. هذا يجعله أكثر من مجرد أداة: إنه جهاز فعّال للهندسة العكسية، واختبار التشفير، والنماذج الأولية.

تُضفي الألعاب مزيدًا من المتعة. يتفاعل حيوان الدلفين الأليف على الشاشة مع النشاط، مُكافئًا مهام اختبار الاختراق مثل مسح علامات وحدة NFC، أو اختبار بطاقات وحدة RFID بتردد 125 كيلوهرتز، أو فحص دوائر دبابيس GPIO. إنه تعلّمٌ للأجهزة مُتنكرٌ في صورة لعب.

كيفية عمل Flipper Zero Hack و Emulation

يعمل فليبر زيرو كجهاز إرسال واستقبال وأداة متعددة، ويتواصل عبر بروتوكولات لاسلكية مختلفة ويحاكي أجهزة التحكم عن بُعد الشائعة. يُفسر البرنامج الثابت الإشارات ليتمكن الجهاز من إرسالها ومحاكاة البطاقات والتفاعل مع أنظمة إنترنت الأشياء.

يدعم:

- SubGHz (نطاقات التردد المنخفض والعالي مع خيارات التعديل)

- وحدة RFID بتردد 125 كيلوهرتز (LF) للشارات والأنظمة التي لا تحتاج إلى مفتاح وشرائح الحيوانات

- وحدة NFC بتردد 13.56 ميجاهرتز للبطاقات والمدفوعات غير التلامسية

- جهاز إرسال واستقبال الأشعة تحت الحمراء للتحكم عن بعد في أجهزة التلفزيون ووحدات التكييف وغيرها من الأجهزة الرقمية

- دبابيس GPIO لأجهزة الاستشعار والمرحلات ودوائر تصميم PCB الاختبارية

- مفاتيح الوصول iButton (سلك واحد)

- BadUSB (برامج Ducky النصية) لأجهزة الكمبيوتر التي تعمل بنظام Windows وأدوات اختراق USB

- وحدات BLE وWiFi Marauder لفحص البيئات اللاسلكية واختبار الاختراق

نظرًا لقدرته على محاكاة أجهزة التحكم عن بُعد، واستنساخ علامات تحديد الهوية بموجات الراديو (RFID)، أو فتح أجهزة الأشعة تحت الحمراء، يُؤكد خبراء الأمن أن Flipper Zero أداة اختراق بقدر ما هو أداة اختبار. ومع ذلك، فهو متوافق مع ملحقات البرامج الثابتة لـ Flipper Zero التي تُوسّع نطاق الاستخدامات التعليمية الآمنة.

Flipper Zero بالأرقام، أمان إنترنت الأشياء وإحصائيات الاتصال اللاسلكي (تحديث 2025)

- وفي عام 2022، بلغت المبيعات 25 مليون دولار؛ وفي عام 2023، قفزت الإيرادات إلى 80 مليون دولار.

- بحلول عام 2025، سيتم شحن أكثر من مليون أداة متعددة الاستخدامات من Flipper Zero في جميع أنحاء العالم، مع نمو سوق ما بعد البيع للملحقات مثل الهوائيات ولوحات الدوائر المطبوعة المخصصة.

- ويشير المحللون إلى أن حوادث الأمن السيبراني في عام 2025 ستصل في المتوسط إلى 5000 هجوم مرتبط بإنترنت الأشياء شهريًا، في حين يتم اختراق أكثر من 7 ملايين سجل يوميًا - وهي أرقام تغذي الاهتمام بأدوات القرصنة المنزلية وأدوات اختبار الاختراق.

ما الذي يمكن أن يفعله جهاز Flipper Zero متعدد الأدوات؟

اختبار الاختراق

بفضل وحداته ودبابيس GPIO، يتيح Flipper Zero للمتسللين الأخلاقيين محاكاة الهجمات على أنظمة التحكم في الوصول أو علامات وحدة NFC أو البروتوكولات اللاسلكية لتحديد نقاط الضعف قبل أن يفعلها المجرمون.

محاكاة الجهاز

يتيح البرنامج الثابت لجهاز Flipper Zero محاكاة أجهزة التحكم عن بُعد، واستنساخ مفاتيح RFID، وفتح أجهزة الأشعة تحت الحمراء، وإرسال الإشارات كجهاز تحكم عن بُعد عالمي. كما يمكنه التفاعل مع بيئات BLE وWiFi من خلال وحدات إضافية.

أتمتة النصوص البرمجية

يُستخدم كجهاز اختبار USB HID، ويُمكنه حقن نصوص Ducky في أجهزة كمبيوتر Windows. عند توصيله بمنفذ USB، يُمكنه أتمتة المهام، وفتح الأبواب الخلفية، وإجراء عمليات تصحيح الأخطاء.

واجهة الأجهزة

بفضل موصلات دبابيس GPIO، ودعم UART وI2C وSPI، يتصل هذا المنتج بلوحات الدوائر المطبوعة (PCBs) وأجهزة الاستشعار والمشغلات. هذا يجعله مناسبًا لاختبار المخططات، وتصميم نماذج أولية للوحات الدوائر المطبوعة، أو تجربة الدوائر الرقمية بجهد 5 فولت.

Flipper Zero: قانوني أم مخاطرة على شبكة الإنترنت المظلمة؟

فليبر زيرو جهاز قانوني. ولكن، كأي أداة اختراق، فإن استخدامه يُحدد النتيجة. الحظر في البرازيل، والقيود في كندا، وتصنيف أمازون بأنه "قرصنة بطاقات" يُبرز المخاوف. ومع ذلك، يُذكرنا الخبراء: توجد بالفعل أدوات اختبار أكثر تطورًا على الويب المظلم، بدءًا من ثغرات البرامج ووصولًا إلى أجهزة الإرسال والاستقبال المُخصصة.

لأن فليبر زيرو مفتوح المصدر وقابل للتخصيص بالكامل، فإنه يُمكّن مجتمع الأمن السيبراني من دراسة بروتوكولات الاتصال اللاسلكي بمسؤولية، وتصحيح أخطاء أنظمة إنترنت الأشياء، واختبار أجهزة الدخول بدون مفتاح. وكما قال المستشار مايكل هاس: إذا أرادت الجهات التنظيمية سلامة حقيقية، فعليها المطالبة بمعايير أقوى للأنظمة اللاسلكية بدلاً من التركيز على جهاز واحد متعدد الأدوات.

ربما يكون إرث Flipper Zero أقل ارتباطًا بالمقالب وأكثر ارتباطًا بإلهام موجة جديدة من المخترقين، ومخترقي الأجهزة، والمصلحين الفضوليين الذين يدفعون حدود ما هو ممكن باستخدام البرامج الثابتة مفتوحة المصدر، والوحدات منخفضة الطاقة، والهندسة العكسية الإبداعية.