Descripción general del firmware y la herramienta multiusos Flipper Zero

En esencia, Flipper Zero es un dispositivo de bolsillo para pruebas de penetración que puede escanear, copiar, clonar y emular señales inalámbricas. Con su firmware en constante evolución, el dispositivo se ha convertido en un objeto de culto entre las comunidades de hackers y los analistas de ciberseguridad. Comenzó como un proyecto de Kickstarter en 2020, recaudando 4,8 millones de dólares, y desde entonces se ha vuelto viral en TikTok. Los vídeos muestran a personas usándolo para controlar estaciones meteorológicas a distancia, gastar bromas a empleados de tiendas, abrir puertos de carga de Tesla o desbloquear mandos infrarrojos de televisores y aires acondicionados. Sin embargo, junto a las bromas, hay hacks más controvertidos: eludir los sistemas de control de acceso, clonar tarjetas RFID de hoteles o experimentar con módulos NFC y Bluetooth.

Hardware, pines y módulos GPIO de Flipper Zero

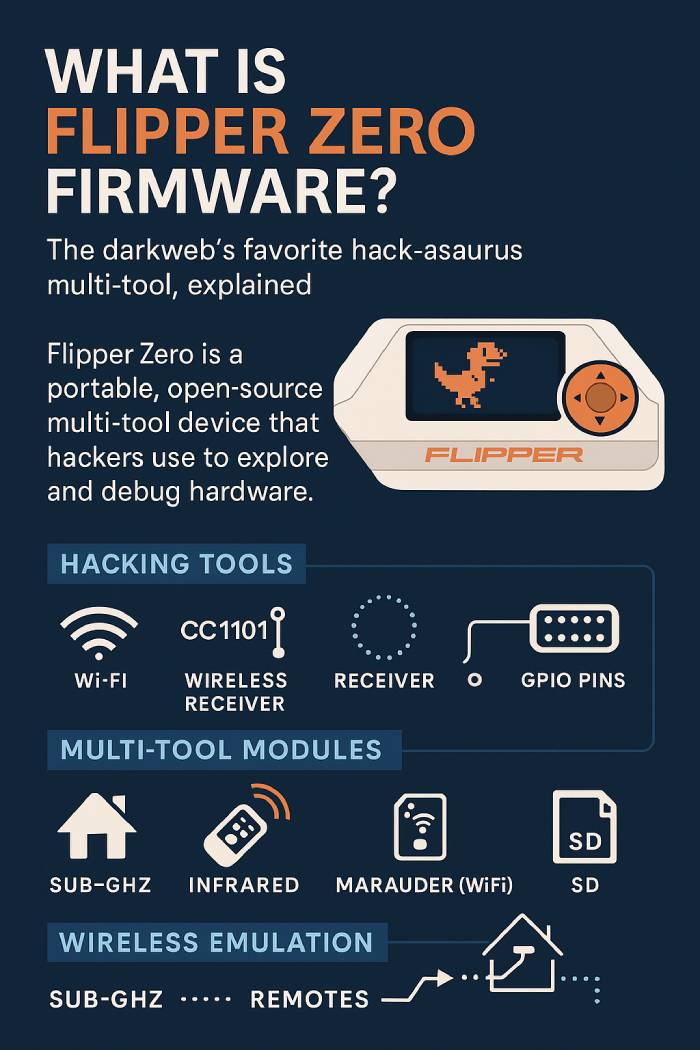

Flipper Zero es una multiherramienta portátil de código abierto, construida con hardware de bajo consumo. Cuenta con una pantalla LCD, un pad direccional, un transceptor, múltiples protocolos de radio y sensores integrados en su compacta placa de circuito impreso (PCB). El dispositivo es totalmente de código abierto y personalizable, lo que significa que su firmware, esquemas y módulos pueden ser modificados por la comunidad. Los usuarios pueden instalar modificaciones de firmware en Flipper Zero para ampliar funciones como el escaneo de WiFi Marauder, experimentos BLE (Bluetooth de bajo consumo) o incluso análisis de señales tipo SDR a través del receptor y transmisor de antena CC1101.

En su interior, el dispositivo combina un MCU, pines GPIO, un puerto USB, una ranura para tarjetas microSD y conectores para iButton, 1-Wire, SPI, UART, I²C e interfaces de depuración. Esto lo convierte en algo más que un juguete: es un dispositivo de hardware de alto rendimiento para ingeniería inversa, pruebas criptográficas y prototipado.

La gamificación aumenta la diversión. El delfín de juguete en pantalla reacciona a la actividad, recompensando tareas de pentesting como escanear etiquetas de módulos NFC, probar tarjetas de módulos RFID de 125 kHz o sondear circuitos de pines GPIO. Es aprendizaje de hardware disfrazado de juego.

Cómo funcionan el hack y la emulación de Flipper Zero

Flipper Zero funciona como transceptor y dispositivo multiherramienta, comunicándose mediante diferentes protocolos inalámbricos y emulando controles remotos comunes. El firmware interpreta las señales para que el dispositivo pueda transmitirlas, emular tarjetas e interactuar con sistemas IoT.

Es compatible con:

- SubGHz (bandas de baja y alta frecuencia con opciones de modulación)

- Módulo RFID de 125 kHz (LF) para credenciales, sistemas sin llave y chips para animales

- Módulo NFC a 13,56 MHz para tarjetas y pagos sin contacto

- Transmisor y receptor IR (infrarrojos) para control remoto de televisores, unidades de aire acondicionado y otros dispositivos digitales

- Pines GPIO para sensores, relés y circuitos de prueba de diseño de PCB

- Teclas de acceso iButton (1-Wire)

- BadUSB (scripts Ducky) para computadoras Windows y herramientas de piratería USB

- Módulos BLE y WiFi Marauder para escanear y realizar pruebas de penetración en entornos inalámbricos

Dado que puede emular controles remotos, clonar etiquetas RFID o desbloquear dispositivos infrarrojos, los expertos en seguridad destacan que Flipper Zero es tanto una herramienta de hacking como un probador. Además, es compatible con extensiones de firmware de Flipper Zero que amplían sus usos educativos y seguros.

Flipper Zero en cifras, seguridad del IoT y estadísticas inalámbricas (actualización de 2025)

- En 2022, las ventas alcanzaron los 25 millones de dólares; en 2023, los ingresos aumentaron a 80 millones de dólares.

- Para 2025, se habrán enviado más de 1 millón de multiherramientas Flipper Zero a todo el mundo, con un creciente mercado de accesorios como antenas y PCB personalizados.

- Los analistas señalan que los incidentes de ciberseguridad en 2025 promedian 5.000 ataques relacionados con IoT por mes, mientras que más de 7 millones de registros se ven comprometidos diariamente, números que alimentan el interés en herramientas de piratería informática caseras y dispositivos de prueba de penetración.

¿Qué puede hacer el dispositivo multiherramienta Flipper Zero?

Pruebas de penetración

Con sus módulos y pines GPIO, Flipper Zero permite a los hackers éticos simular ataques a sistemas de control de acceso, etiquetas de módulos NFC o protocolos inalámbricos para identificar debilidades antes que los delincuentes.

Emulación de dispositivos

El firmware permite a Flipper Zero emular controles remotos, clonar llaves RFID, desbloquear dispositivos infrarrojos y transmitir señales como un control remoto universal. También puede interactuar con entornos BLE y WiFi mediante módulos adicionales.

Automatización de scripts

Considerado como un comprobador USB HID, puede inyectar scripts Ducky en ordenadores Windows. Conectado a USB, puede automatizar tareas, abrir puertas traseras o realizar operaciones de depuración.

Interfaz de hardware

Con conectores GPIO, compatibilidad con UART, I2C y SPI, se conecta a placas de circuito impreso (PCB), sensores y actuadores. Esto lo hace práctico para pruebas esquemáticas, prototipos de diseño de PCB o experimentación con circuitos digitales de 5 V.

Flipper Zero ¿Riesgo legal o de la Darkweb?

Flipper Zero es un hardware legal. Pero, como cualquier herramienta de hacking, su uso determina el resultado. Las prohibiciones en Brasil, las restricciones en Canadá y la etiqueta de "robo de tarjetas" de Amazon resaltan las preocupaciones. Sin embargo, los expertos nos recuerdan que ya existen probadores más avanzados en la dark web, desde exploits de software hasta transceptores personalizados.

Dado que Flipper Zero es totalmente de código abierto y personalizable, permite a la comunidad de ciberseguridad estudiar protocolos inalámbricos, depurar sistemas IoT y probar dispositivos de acceso sin llave de forma responsable. Como lo expresó el consultor Michael Hasse: si los reguladores quieren una seguridad real, deberían exigir estándares más estrictos para los sistemas inalámbricos en lugar de centrarse en un solo dispositivo multiusos.

El legado de Flipper Zero puede tener menos que ver con bromas y más con inspirar a una nueva ola de pentesters, hackers de hardware y curiosos manitas que expanden los límites de lo que es posible con firmware de código abierto, módulos de bajo consumo e ingeniería inversa creativa.