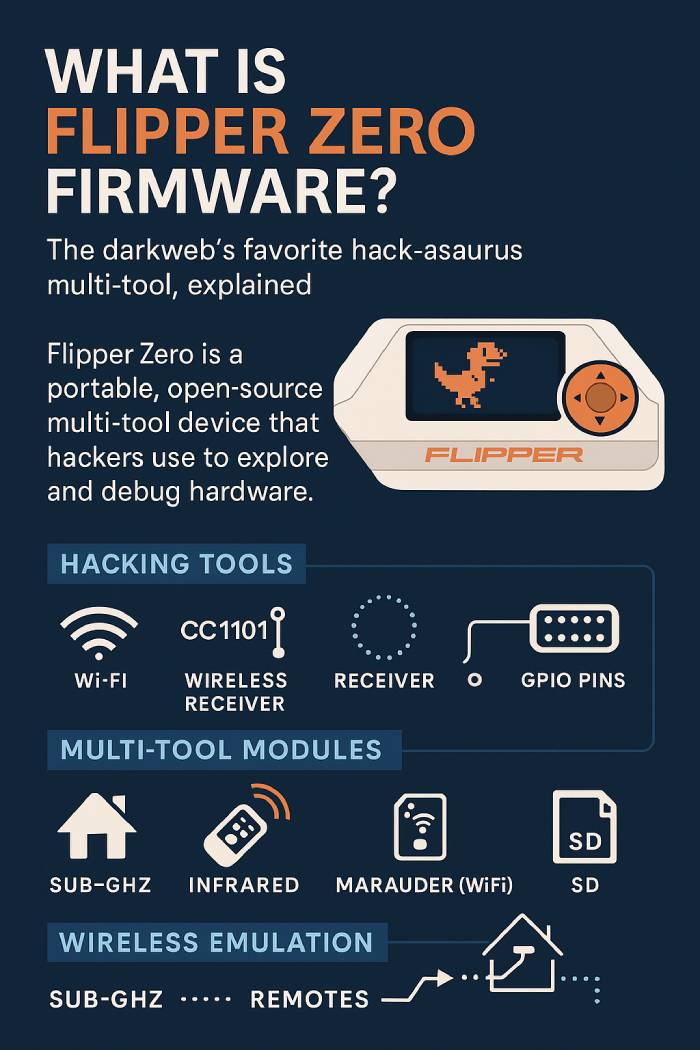

Présentation du multi-outil et du micrologiciel Flipper Zero

À la base, Flipper Zero est un gadget de test d'intrusion de poche capable d'analyser, de copier, de cloner et d'émuler des signaux sans fil. Grâce à son firmware en constante évolution, l'appareil est devenu culte auprès des communautés de hackers et des testeurs de cybersécurité. Né d'un projet Kickstarter en 2020, il a récolté 4,8 millions de dollars et est depuis devenu viral sur TikTok. Des vidéos montrent des utilisateurs l'utilisant pour contrôler à distance des stations météo, piéger des employés de commerces, ouvrir des bornes de recharge Tesla ou déverrouiller des télécommandes infrarouges pour téléviseurs et climatiseurs. Mais au-delà des blagues, des piratages plus controversés se produisent : contourner des systèmes de contrôle d'accès, cloner des cartes RFID d'hôtel ou expérimenter des modules NFC et Bluetooth.

Matériel, broches GPIO et modules Flipper Zero

Flipper Zero est un outil multifonction portable et open source, conçu sur un matériel basse consommation. Il intègre un écran LCD, une croix directionnelle, un émetteur-récepteur, plusieurs protocoles radio et des capteurs intégrés dans un circuit imprimé compact. Entièrement open source et personnalisable, son firmware, ses schémas et ses modules peuvent être modifiés par la communauté. Les utilisateurs peuvent charger des mods du firmware Flipper Zero pour étendre des fonctionnalités telles que la numérisation WiFi Marauder, les expériences BLE (Bluetooth Low Energy) ou même l'analyse de signaux de type SDR grâce à l'antenne-récepteur et à l'émetteur CC1101.

À l'intérieur, l'appareil intègre un microcontrôleur, des broches GPIO, un port USB, un emplacement pour carte microSD et des connecteurs pour iButton, 1-Wire, SPI, UART, I2C et des interfaces de débogage. Plus qu'un simple jouet, c'est un véritable outil matériel pour la rétro-ingénierie, les tests cryptographiques et le prototypage.

La gamification ajoute au plaisir. Le dauphin en peluche à l'écran réagit à l'activité, récompensant les tests d'intrusion comme la lecture des étiquettes des modules NFC, le test des cartes RFID 125 kHz ou le sondage des circuits GPIO. C'est de l'apprentissage matériel déguisé en jeu.

Comment fonctionnent le hack et l'émulation de Flipper Zero

Flipper Zero fait office d'émetteur-récepteur et d'outil multifonction, communiquant via différents protocoles sans fil et émulant des télécommandes courantes. Le micrologiciel interprète les signaux pour que l'appareil puisse transmettre des signaux, émuler des cartes et interagir avec les systèmes IoT.

Il prend en charge :

- SubGHz (bandes basse et haute fréquence avec options de modulation)

- Module RFID 125 kHz (LF) pour badges, systèmes sans clé et puces pour animaux

- Module NFC à 13,56 MHz pour cartes et paiements sans contact

- Émetteur et récepteur IR (infrarouge) pour la télécommande des téléviseurs, des climatiseurs et d'autres appareils numériques

- Broches GPIO pour capteurs, relais et circuits de test de conception PCB

- Touches d'accès iButton (1-Wire)

- BadUSB (scripts Ducky) pour ordinateurs Windows et outils de piratage USB

- Modules BLE et WiFi Marauder pour l'analyse et le test d'intrusion des environnements sans fil

Parce qu'il peut émuler des télécommandes, cloner des étiquettes RFID ou déverrouiller des appareils infrarouges, les experts en sécurité soulignent que Flipper Zero est autant un outil de piratage qu'un outil de test. Il est néanmoins compatible avec les extensions du firmware Flipper Zero qui élargissent les possibilités d'utilisation sûre et pédagogique.

Flipper Zero en chiffres, sécurité IoT et statistiques sans fil (mise à jour 2025)

- En 2022, les ventes ont atteint 25 millions de dollars ; en 2023, les revenus ont bondi à 80 millions de dollars.

- D'ici 2025, plus d'un million d'outils multifonctions Flipper Zero ont été expédiés dans le monde entier, avec un marché secondaire croissant pour les accessoires tels que les antennes et les circuits imprimés personnalisés.

- Les analystes notent que les incidents de cybersécurité en 2025 représentent en moyenne 5 000 attaques liées à l'IoT par mois, tandis que plus de 7 millions d'enregistrements sont compromis chaque jour - des chiffres qui alimentent l'intérêt pour les outils de piratage DIY et les gadgets de pentesting.

Que peut faire l'appareil multifonction Flipper Zero ?

Tests d'intrusion

Avec ses modules et ses broches GPIO, Flipper Zero permet aux pirates éthiques de simuler des attaques sur des systèmes de contrôle d'accès, des balises de modules NFC ou des protocoles sans fil pour identifier les faiblesses avant que les criminels ne le fassent.

Émulation de périphérique

Le firmware permet à Flipper Zero d'émuler des télécommandes, de cloner des clés RFID, de déverrouiller des appareils infrarouges et de transmettre des signaux comme une télécommande universelle. Il peut également interagir avec les environnements BLE et Wi-Fi grâce à des modules complémentaires.

Automatisation des scripts

Considéré comme un testeur HID USB, il peut injecter des scripts Ducky dans les ordinateurs Windows. Branché sur USB, il peut automatiser des tâches, ouvrir des portes dérobées ou effectuer des opérations de débogage.

Interface matérielle

Grâce à ses embases GPIO et à sa prise en charge UART, I2C et SPI, il se connecte aux circuits imprimés, aux capteurs et aux actionneurs. Il est donc pratique pour les tests de schémas, la conception de prototypes de circuits imprimés ou l'expérimentation de circuits numériques 5 V.

Flipper Zero : risque légal ou darkweb ?

Flipper Zero est un matériel légal. Mais, comme tout outil de piratage, son utilisation détermine le résultat. Les interdictions au Brésil, les restrictions au Canada et l'étiquette « skimming » d'Amazon mettent en évidence ces inquiétudes. Pourtant, les experts nous le rappellent : des testeurs plus avancés existent déjà sur le dark web, des exploits logiciels aux émetteurs-récepteurs personnalisés.

Flipper Zero étant entièrement open source et personnalisable, il permet à la communauté de la cybersécurité d'étudier de manière responsable les protocoles sans fil, de déboguer les systèmes IoT et de tester les dispositifs d'entrée sans clé. Comme l'a déclaré le consultant Michael Hasse : si les régulateurs veulent une véritable sécurité, ils devraient exiger des normes plus strictes pour les systèmes sans fil plutôt que de se concentrer sur un seul appareil multifonction.

L'héritage de Flipper Zero réside peut-être moins dans les farces que dans l'inspiration d'une nouvelle vague de pentesters, de hackers matériels et de bricoleurs curieux qui repoussent les limites de ce qui est possible avec des micrologiciels open source, des modules basse consommation et une rétro-ingénierie créative.