بررسی اجمالی ابزار چندکاره و میانافزار Flipper Zero

در اصل، Flipper Zero یک گجت جیبی برای تست نفوذ است که میتواند سیگنالهای بیسیم را اسکن، کپی، کلون و شبیهسازی کند. این دستگاه با تکامل مداوم سیستمعامل خود، به یک ابزار محبوب در بین جوامع هکرها و آزمایشکنندگان امنیت سایبری تبدیل شده است. این دستگاه در سال ۲۰۲۰ به عنوان یک پروژه Kickstarter آغاز به کار کرد و ۴.۸ میلیون دلار جمعآوری کرد و از آن زمان تاکنون در TikTok به صورت ویروسی پخش شده است. ویدیوها نشان میدهند که افرادی از آن برای کنترل از راه دور ایستگاههای هواشناسی، شوخی با کارمندان خردهفروشی، باز کردن پورتهای شارژ تسلا یا باز کردن قفل ریموتهای مادون قرمز برای تلویزیونها و تهویه مطبوع استفاده میکنند. با این حال، در کنار این شوخیها، هکهای بحثبرانگیزتری نیز وجود دارد: دور زدن سیستمهای کنترل دسترسی، کلون کردن کارتهای RFID هتل یا آزمایش با ماژولهای NFC و بلوتوث.

سختافزار، پینها و ماژولهای GPIO فلیپر زیرو

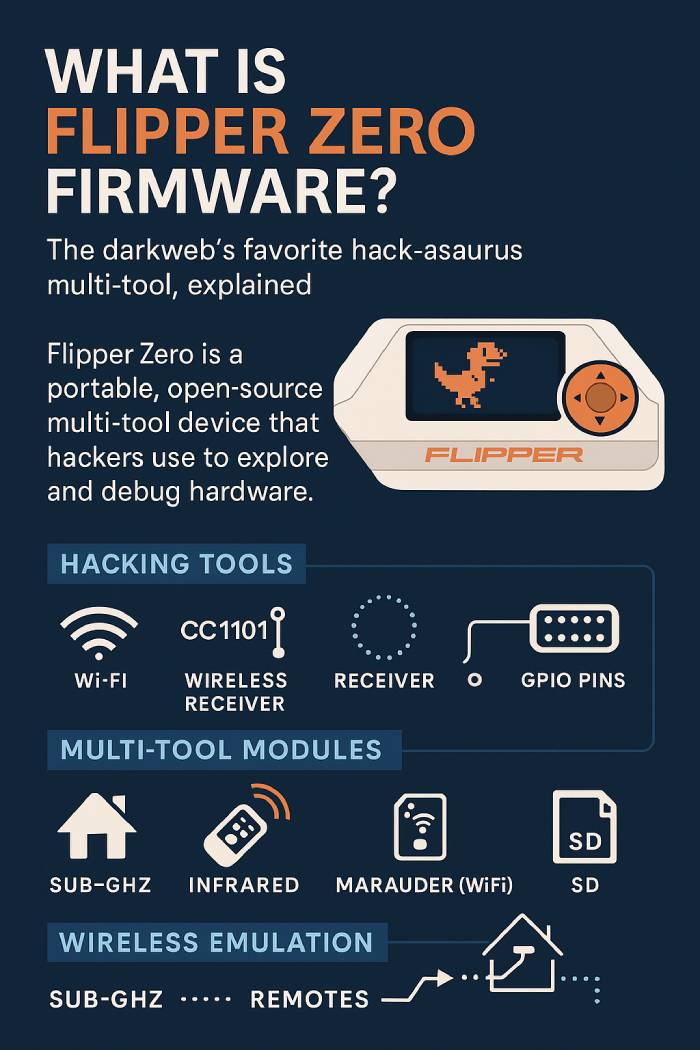

Flipper Zero یک ابزار چندکاره قابل حمل و متنباز است که بر روی سختافزار کممصرف ساخته شده است. این ابزار دارای یک صفحه نمایش LCD، یک D-pad، یک فرستنده-گیرنده، چندین پروتکل رادیویی و حسگرهایی است که در طراحی PCB جمعوجور آن گنجانده شدهاند. این ابزار کاملاً متنباز و قابل تنظیم است، به این معنی که سیستم عامل، شماتیک و ماژولهای آن میتوانند توسط جامعه تغییر داده شوند. کاربران میتوانند مدهای سیستم عامل Flipper Zero را بارگیری کنند تا ویژگیهایی مانند اسکن WiFi Marauder، آزمایشهای BLE (بلوتوث کممصرف) یا حتی تجزیه و تحلیل سیگنال شبیه SDR را از طریق گیرنده و فرستنده آنتن CC1101 گسترش دهند.

در داخل، این دستگاه ترکیبی از یک MCU، پینهای GPIO، پورت USB، اسلات کارت microSD و کانکتورهایی برای iButton، 1-Wire، SPI، UART، I2C و رابطهای اشکالزدایی است. این ویژگیها آن را به چیزی بیش از یک اسباببازی تبدیل میکند: این یک قطعه سختافزاری جدی برای مهندسی معکوس، آزمایش رمزنگاری و نمونهسازی اولیه است.

بازیسازی به جذابیت بازی میافزاید. دلفین اسباببازی روی صفحه به فعالیت واکنش نشان میدهد و به وظایف تست نفوذ مانند اسکن تگهای ماژول NFC، آزمایش کارتهای ماژول RFID با فرکانس ۱۲۵ کیلوهرتز یا بررسی مدارهای پین GPIO پاداش میدهد. این نوعی یادگیری سختافزاری است که در قالب بازی پنهان شده است.

نحوهی کار هک و شبیهسازی فلیپر زیرو

فلیپر زیرو (Flipper Zero) به عنوان یک دستگاه فرستنده-گیرنده و چندکاره عمل میکند و از طریق پروتکلهای بیسیم مختلف ارتباط برقرار کرده و ریموتهای رایج را شبیهسازی میکند. میانافزار (Firmware) سیگنالها را تفسیر میکند تا این گجت بتواند سیگنالها را ارسال کند، کارتها را شبیهسازی کند و با سیستمهای اینترنت اشیا (IoT) تعامل داشته باشد.

این پشتیبانی میکند:

- زیرگیگاهرتز (باندهای فرکانس پایین و فرکانس بالا با گزینههای مدولاسیون)

- ماژول RFID (LF) با فرکانس ۱۲۵ کیلوهرتز برای کارتهای شناسایی، سیستمهای بدون کلید و تراشههای حیوانات

- ماژول NFC با فرکانس ۱۳.۵۶ مگاهرتز برای کارتها و پرداختهای بدون تماس

- فرستنده و گیرنده مادون قرمز (IR) برای کنترل از راه دور تلویزیون، دستگاههای تهویه مطبوع و سایر وسایل دیجیتال

- پینهای GPIO برای سنسورها، رلهها و مدارهای طراحی PCB برای آزمایش

- کلیدهای دسترسی iButton (تک سیمه)

- BadUSB (اسکریپتهای Ducky) برای رایانههای ویندوزی و ابزارهای هک USB

- ماژولهای BLE و WiFi Marauder برای اسکن و تست نفوذ محیطهای بیسیم

از آنجا که این ابزار میتواند ریموتها را شبیهسازی کند، تگهای RFID را شبیهسازی کند یا قفل دستگاههای مادون قرمز را باز کند، کارشناسان امنیتی تأکید میکنند که Flipper Zero به همان اندازه که یک ابزار تست است، یک ابزار هک نیز هست. با این حال، با افزونههای میانافزار Flipper Zero که کاربردهای ایمن و آموزشی را گسترش میدهند، سازگار است.

Flipper Zero در اعداد، امنیت اینترنت اشیا و آمار بیسیم (بهروزرسانی ۲۰۲۵)

- در سال ۲۰۲۲، فروش به ۲۵ میلیون دلار رسید؛ در سال ۲۰۲۳، درآمد به ۸۰ میلیون دلار افزایش یافت.

- تا سال ۲۰۲۵، بیش از ۱ میلیون ابزار چندکاره Flipper Zero در سراسر جهان عرضه شده است و بازار لوازم جانبی مانند آنتنها و PCBهای سفارشی رو به رشد است.

- تحلیلگران خاطرنشان میکنند که حوادث امنیت سایبری در سال ۲۰۲۵ به طور متوسط ماهانه ۵۰۰۰ حمله مرتبط با اینترنت اشیا را شامل میشود، در حالی که روزانه بیش از ۷ میلیون رکورد به خطر میافتد - اعدادی که علاقه به ابزارهای هک DIY و ابزارهای تست نفوذ را افزایش میدهد.

دستگاه چندکاره Flipper Zero چه کاری میتواند انجام دهد؟

تست نفوذ

Flipper Zero با ماژولها و پینهای GPIO خود، به هکرهای اخلاقی اجازه میدهد حملات به سیستمهای کنترل دسترسی، برچسبهای ماژول NFC یا پروتکلهای بیسیم را شبیهسازی کنند تا نقاط ضعف را قبل از مجرمان شناسایی کنند.

شبیهسازی دستگاه

این میانافزار به Flipper Zero اجازه میدهد تا ریموتها را شبیهسازی کند، کلیدهای RFID را شبیهسازی کند، دستگاههای مادون قرمز را باز کند و مانند یک کنترل از راه دور جهانی سیگنال ارسال کند. همچنین میتواند از طریق ماژولهای افزونه با محیطهای BLE و WiFi تعامل داشته باشد.

اتوماسیون اسکریپت

این ابزار که به عنوان یک تستر USB HID دیده میشود، میتواند اسکریپتهای Ducky را به رایانههای ویندوزی تزریق کند. با اتصال به USB، میتواند وظایف را خودکار کند، درهای پشتی را باز کند یا عملیات اشکالزدایی را انجام دهد.

رابط سختافزاری

با پشتیبانی از پین هدرهای GPIO، UART، I2C و SPI، به بردهای مدار چاپی، سنسورها و محرکها متصل میشود. این امر آن را برای آزمایش شماتیک، نمونههای اولیه طراحی برد مدار چاپی یا آزمایش مدارهای دیجیتال 5 ولتی مفید میکند.

فلیپر زیرو از نظر قانونی یا ریسک دارک وب؟

فلیپر زیرو سختافزاری قانونی است. اما مانند هر ابزار هک دیگری، نحوهی استفاده از آن نتیجه را تعیین میکند. ممنوعیتها در برزیل، محدودیتهای کانادا و برچسب «کارت اسکیمینگ» آمازون، نگرانیها را برجسته میکند. با این حال، کارشناسان به ما یادآوری میکنند: آزمایشکنندگان پیشرفتهتری از قبل در دارکوب وجود دارند، از سوءاستفادههای نرمافزاری گرفته تا فرستنده-گیرندههای سفارشی.

از آنجا که Flipper Zero کاملاً متنباز و قابل تنظیم است، جامعه امنیت سایبری را قادر میسازد تا پروتکلهای بیسیم را مسئولانه مطالعه کنند، سیستمهای IoT را اشکالزدایی کنند و دستگاههای ورود بدون کلید را آزمایش کنند. همانطور که مشاور مایکل هاس میگوید: اگر تنظیمکنندگان امنیت واقعی میخواهند، باید به جای مشخص کردن یک دستگاه چندکاره، استانداردهای قویتری را برای سیستمهای بیسیم مطالبه کنند.

میراث Flipper Zero ممکن است کمتر در مورد شوخیهای بیمورد و بیشتر در مورد الهام بخشیدن به موج جدیدی از متخصصان تست نفوذ، هکرهای سختافزار و تعمیرکاران کنجکاوی باشد که مرزهای امکانات را با استفاده از میانافزار متنباز، ماژولهای کممصرف و مهندسی معکوس خلاقانه جابجا میکنند.