Przegląd narzędzia wielofunkcyjnego Flipper Zero i oprogramowania układowego

W swojej istocie Flipper Zero to kieszonkowy gadżet do testów penetracyjnych, który może skanować, kopiować, klonować i emulować sygnały bezprzewodowe. Dzięki ciągłemu rozwojowi oprogramowania sprzętowego, urządzenie stało się kultowym hitem wśród społeczności hakerów i testerów cyberbezpieczeństwa. Rozpoczął działalność na Kickstarterze w 2020 roku, zbierając 4,8 miliona dolarów, i od tego czasu stał się viralem na TikToku. Filmy pokazują ludzi używających go do zdalnego sterowania stacjami meteorologicznymi, robienia psikusów pracownikom sklepów, otwierania portów ładowania Tesli lub odblokowywania pilotów na podczerwień do telewizorów i klimatyzatorów. Oprócz żartów pojawiają się jednak bardziej kontrowersyjne ataki hakerskie: omijanie systemów kontroli dostępu, klonowanie hotelowych kart RFID czy eksperymenty z modułami NFC i Bluetooth.

Sprzęt Flipper Zero, piny GPIO i moduły

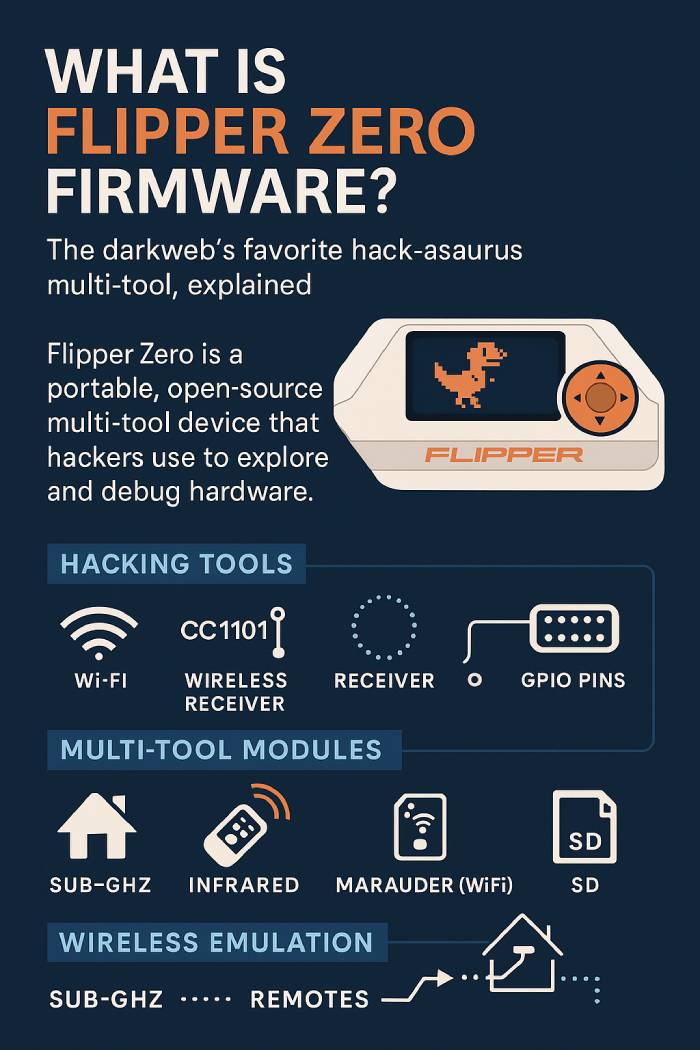

Flipper Zero to przenośne, wielofunkcyjne narzędzie o otwartym kodzie źródłowym, zbudowane na energooszczędnym sprzęcie. Zawiera ekran LCD, krzyżak kierunkowy, transceiver, wiele protokołów radiowych i czujniki umieszczone na kompaktowej płytce PCB. Urządzenie jest w pełni open source i konfigurowalne, co oznacza, że jego oprogramowanie układowe, schematy i moduły mogą być modyfikowane przez społeczność. Użytkownicy mogą wgrywać modyfikacje oprogramowania układowego Flipper Zero, aby rozszerzyć funkcje, takie jak skanowanie WiFi Marauder, eksperymenty BLE (Bluetooth Low Energy), a nawet analizę sygnału podobną do SDR za pomocą anteny odbiornika i nadajnika CC1101.

Wewnątrz urządzenie łączy mikrokontroler, piny GPIO, port USB, gniazdo karty microSD oraz złącza dla interfejsów iButton, 1-Wire, SPI, UART, I2C i debugowania. To sprawia, że jest to coś więcej niż tylko zabawka: to poważny sprzęt do inżynierii wstecznej, testów kryptograficznych i prototypowania.

Grywalizacja dodaje frajdy. Zabawkowy delfin na ekranie reaguje na aktywność, nagradzając zadania pentestingowe, takie jak skanowanie tagów modułów NFC, testowanie kart modułów RFID 125 kHz czy sondowanie obwodów pinów GPIO. To nauka obsługi sprzętu pod maską zabawy.

Jak działa hackowanie i emulacja Flipper Zero

Flipper Zero działa jako nadajnik-odbiornik i urządzenie wielofunkcyjne, komunikując się za pomocą różnych protokołów bezprzewodowych i emulując popularne piloty. Oprogramowanie układowe interpretuje sygnały, dzięki czemu gadżet może przesyłać sygnały, emulować karty i współpracować z systemami IoT.

Obsługuje:

- SubGHz (pasma niskiej i wysokiej częstotliwości z opcjami modulacji)

- Moduł RFID 125 kHz (LF) do identyfikatorów, systemów bezkluczykowych i chipów dla zwierząt

- Moduł NFC 13,56 MHz do kart i płatności zbliżeniowych

- Nadajnik i odbiornik podczerwieni (IR) do zdalnego sterowania telewizorami, klimatyzatorami i innymi urządzeniami cyfrowymi

- Piny GPIO do czujników, przekaźników i testowania obwodów PCB

- klucze dostępu iButton (1-Wire)

- BadUSB (skrypty Ducky) dla komputerów z systemem Windows i narzędzi do hakowania USB

- Moduły BLE i WiFi Marauder do skanowania i testów penetracyjnych środowisk bezprzewodowych

Ponieważ Flipper Zero potrafi emulować piloty, klonować tagi RFID czy odblokowywać urządzenia na podczerwień, eksperci ds. bezpieczeństwa podkreślają, że jest on zarówno narzędziem hakerskim, jak i testerem. Jest jednak kompatybilny z rozszerzeniami oprogramowania układowego Flipper Zero, które rozszerzają zakres bezpiecznego, edukacyjnego zastosowania.

Flipper Zero w liczbach, bezpieczeństwo IoT i statystyki sieci bezprzewodowych (aktualizacja 2025)

- W 2022 roku sprzedaż osiągnęła 25 milionów dolarów, a w 2023 roku przychody wzrosły do 80 milionów dolarów.

- Do 2025 roku na całym świecie wysłano ponad milion egzemplarzy narzędzi wielofunkcyjnych Flipper Zero, a rynek wtórny staje się coraz bardziej popularny wśród klientów, którzy potrzebują akcesoriów, takich jak anteny i niestandardowe płytki PCB.

- Analitycy zauważają, że średnia liczba incydentów związanych z bezpieczeństwem cybernetycznym w 2025 r. wyniesie 5000 ataków miesięcznie na IoT, a dziennie zagrożonych jest ponad 7 milionów rekordów — liczby te napędzają zainteresowanie narzędziami do samodzielnego hakowania i gadżetami do testów penetracyjnych.

Co potrafi urządzenie wielofunkcyjne Flipper Zero?

Pentesting

Dzięki swoim modułom i pinom GPIO Flipper Zero umożliwia etycznym hakerom symulowanie ataków na systemy kontroli dostępu, znaczniki modułów NFC lub protokoły bezprzewodowe w celu identyfikowania słabych punktów, zanim zrobią to przestępcy.

Emulacja urządzenia

Oprogramowanie układowe pozwala Flipperowi Zero emulować piloty, klonować klucze RFID, odblokowywać urządzenia na podczerwień i przesyłać sygnały jak uniwersalny pilot. Może również współpracować z systemami BLE i Wi-Fi za pośrednictwem modułów dodatkowych.

Automatyzacja skryptów

Postrzegany jako tester USB HID, potrafi wstrzyknąć skrypty Ducky do komputerów z systemem Windows. Po podłączeniu do USB, może automatyzować zadania, otwierać tylne furtki lub wykonywać operacje debugowania.

Interfejs sprzętowy

Dzięki złączom GPIO, obsłudze UART, I2C i SPI, łączy się z płytkami PCB, czujnikami i elementami wykonawczymi. Dzięki temu jest przydatny do testowania schematów, prototypów PCB lub eksperymentów z cyfrowymi układami 5 V.

Flipper Zero – ryzyko prawne czy ryzyko Darkwebu?

Flipper Zero to legalny sprzęt. Jednak, jak w przypadku każdego narzędzia hakerskiego, jego użycie determinuje wynik. Zakazy w Brazylii, ograniczenia w Kanadzie i etykieta „karty skimmingowej” Amazona podkreślają obawy. Eksperci przypominają jednak: w darknecie istnieją już bardziej zaawansowane narzędzia testujące, od exploitów oprogramowania po niestandardowe transceivery.

Ponieważ Flipper Zero jest w pełni open source i konfigurowalny, umożliwia społeczności zajmującej się cyberbezpieczeństwem odpowiedzialne badanie protokołów bezprzewodowych, debugowanie systemów IoT i testowanie urządzeń dostępu bezkluczykowego. Jak ujął to konsultant Michael Hasse: jeśli organy regulacyjne chcą prawdziwego bezpieczeństwa, powinny domagać się surowszych standardów dla systemów bezprzewodowych, zamiast skupiać się na jednym urządzeniu wielofunkcyjnym.

Dziedzictwo Flipper Zero prawdopodobnie polega mniej na żartach, a bardziej na inspirowaniu nowej fali testerów penetracyjnych, hakerów sprzętowych i dociekliwych majsterkowiczów, którzy przesuwają granice możliwości dzięki oprogramowaniu układowemu typu open source, modułom o niskim poborze mocy i kreatywnej inżynierii wstecznej.