Flipper Zero マルチツールとファームウェアの概要

Flipper Zeroは、無線信号をスキャン、コピー、複製、エミュレートできるポケットサイズのペネトレーションテスト用ガジェットです。ファームウェアは常に進化しており、ハッカーコミュニティやサイバーセキュリティテスターの間でカルト的な人気を誇っています。2020年にKickstarterプロジェクトとしてスタートし、480万ドルの資金を調達した後、TikTokで話題になっています。動画には、気象観測所の遠隔操作、小売店の従業員へのいたずら、テスラの充電ポートの開錠、テレビやエアコンの赤外線リモコンのロック解除など、Flipper Zeroを使用する人々が登場しています。しかし、こうしたジョークに加え、アクセス制御システムのバイパス、ホテルのRFIDカードの複製、NFCやBluetoothモジュールの実験といった、より物議を醸すハッキングも存在します。

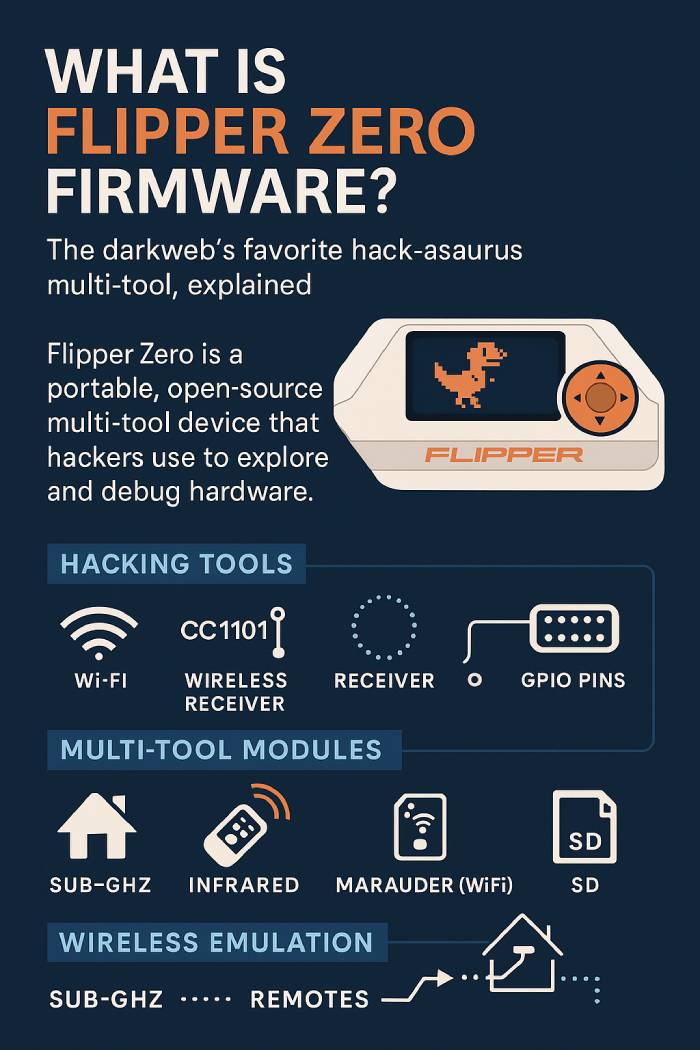

Flipper Zero ハードウェア、GPIO ピン、モジュール

Flipper Zeroは、低消費電力ハードウェアをベースに構築された、ポータブルでオープンソースのマルチツールです。コンパクトなPCBデザインに、LCDスクリーン、十字キー、トランシーバー、複数の無線プロトコル、そしてセンサーを搭載しています。このガジェットは完全にオープンソースでカスタマイズ可能であり、ファームウェア、回路図、モジュールはコミュニティによって調整可能です。ユーザーはFlipper ZeroのファームウェアMODをロードすることで、WiFi Marauderスキャン、BLE(Bluetooth Low Energy)実験、さらにはCC1101アンテナレシーバーとトランスミッターを介したSDRライクな信号分析などの機能を拡張できます。

このデバイスは、MCU、GPIOピン、USBポート、microSDカードスロット、iButton、1-Wire、SPI、UART、I2C、デバッグインターフェース用のコネクタを内蔵しています。そのため、単なるおもちゃではなく、リバースエンジニアリング、暗号テスト、プロトタイピングのための本格的なハードウェアとなっています。

ゲーミフィケーションが楽しさを倍増させます。画面上のおもちゃのイルカのペットが動きに反応し、NFCモジュールタグのスキャン、125kHz RFIDモジュールカードのテスト、GPIOピン回路のプロービングといったペネトレーションテストのタスクを達成することで報酬を獲得します。まさに遊び感覚でハードウェアを学ぶことができるのです。

Flipper Zeroのハックとエミュレーションの仕組み

Flipper Zeroはトランシーバー兼マルチツールデバイスとして機能し、様々な無線プロトコルを介して通信し、一般的なリモコンをエミュレートします。ファームウェアが信号を解釈することで、ガジェットは信号の送信、カードのエミュレーション、IoTシステムとのやり取りが可能になります。

サポート対象:

- SubGHz(変調オプション付きの低周波および高周波帯域)

- バッジ、キーレスシステム、動物チップ用の125 kHz RFIDモジュール(LF)

- 非接触型カードおよび決済用の 13.56 MHz NFC モジュール

- テレビ、エアコン、その他のデジタル機器のリモコン用の IR(赤外線)送信機と受信機

- センサー、リレー、PCB設計回路のテスト用のGPIOピン

- iButton(1-Wire)アクセスキー

- Windows コンピュータ用の BadUSB (Ducky スクリプト) と USB ハッキング ツール

- ワイヤレス環境のスキャンと侵入テストのためのBLEおよびWiFi Marauderモジュール

Flipper Zeroはリモコンのエミュレーション、RFIDタグの複製、赤外線デバイスのロック解除などが可能であるため、セキュリティ専門家はテスターであると同時にハッキングツールでもあると強調しています。しかし、Flipper Zeroのファームウェア拡張機能と互換性があり、安全な教育用途を拡張できます。

Flipper Zeroの数字、IoTセキュリティとワイヤレス統計(2025年更新)

- 2022年には売上高が2,500万ドルに達し、2023年には収益が8,000万ドルに急増しました。

- 2025 年までに、100 万台を超える Flipper Zero マルチツールが世界中で出荷され、アンテナやカスタム PCB などのアクセサリのアフターマーケットも拡大しています。

- アナリストによると、2025 年のサイバー セキュリティ インシデントでは、IoT 関連の攻撃が毎月平均 5,000 件発生し、1 日あたり 700 万件以上のレコードが侵害されるとのことです。こうした数字は、DIY ハッキング ツールや侵入テスト ガジェットへの関心を高めるものです。

Flipper Zero マルチツールデバイスで何ができますか?

ペネトレーションテスト

Flipper Zero のモジュールと GPIO ピンを使用すると、倫理的なハッカーはアクセス制御システム、NFC モジュール タグ、またはワイヤレス プロトコルへの攻撃をシミュレートして、犯罪者よりも先に弱点を特定できます。

デバイスエミュレーション

このファームウェアにより、Flipper Zeroはリモコンのエミュレーション、RFIDキーの複製、赤外線デバイスのロック解除、ユニバーサルリモコンのような信号の送信が可能になります。また、アドオンモジュールを介してBLEおよびWiFi環境と連携することも可能です。

スクリプト自動化

USB HIDテスターとして認識され、WindowsコンピュータにDuckyスクリプトを挿入できます。USBに接続すると、タスクの自動化、バックドアの開設、デバッグ操作の実行が可能になります。

ハードウェアインターフェース

GPIOピンヘッダー、UART、I2C、SPIをサポートし、PCB、センサー、アクチュエータに接続できます。回路図のテスト、PCB設計のプロトタイプ作成、5Vデジタル回路の実験などに便利です。

Flipper Zero は合法か、それともダークウェブのリスクか?

Flipper Zeroは合法的なハードウェアです。しかし、他のハッキングツールと同様に、その使用が結果を左右します。ブラジルでの禁止、カナダでの規制、そしてAmazonの「カードスキミング」というレッテルは、懸念を浮き彫りにしています。しかし、専門家は、ダークウェブ上にはソフトウェアのエクスプロイトからカスタムトランシーバーまで、より高度なテスターが既に存在していることを指摘しています。

Flipper Zeroは完全にオープンソースでカスタマイズ可能なため、サイバーセキュリティコミュニティは、無線プロトコルの研究、IoTシステムのデバッグ、キーレスエントリーデバイスのテストを責任を持って行うことができます。コンサルタントのマイケル・ハッセ氏は、「規制当局が真の安全性を求めるなら、マルチツールデバイスを一つだけ対象とするのではなく、無線システムに対してより厳格な基準を要求すべきだ」と述べています。

Flipper Zero の遺産は、いたずらというよりは、オープンソースのファームウェア、低電力モジュール、創造的なリバース エンジニアリングの可能性の限界を押し広げる、新しい波のペンテスター、ハードウェア ハッカー、好奇心旺盛な改造者を刺激することにあるのかもしれません。