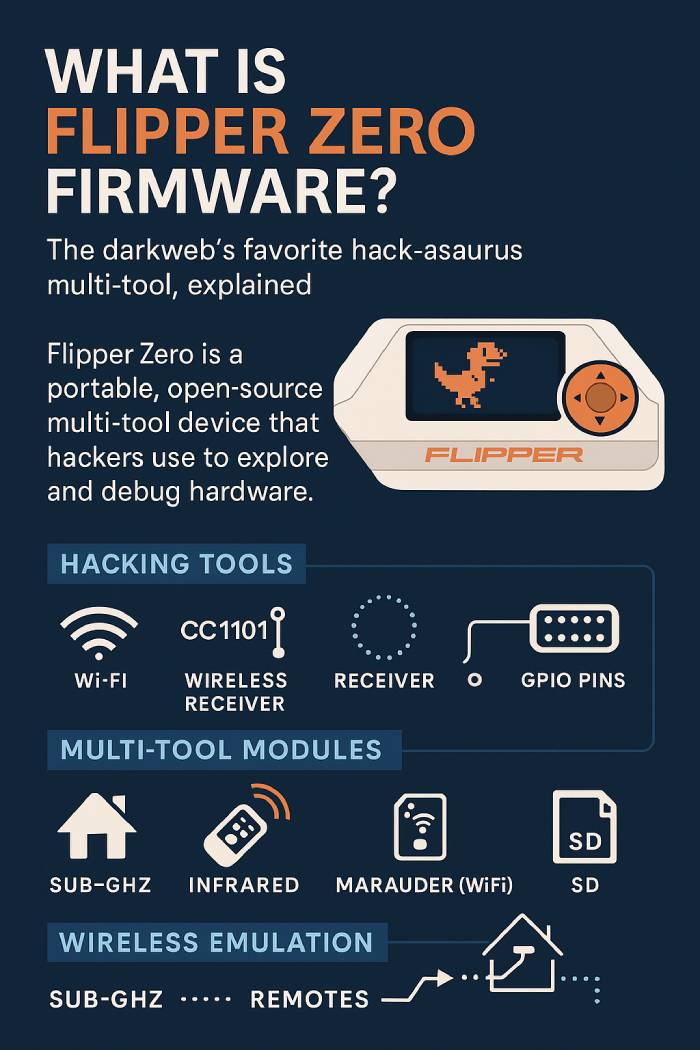

Visão geral do firmware e da ferramenta multifuncional Flipper Zero

Em sua essência, o Flipper Zero é um gadget de pentesting de bolso que pode escanear, copiar, clonar e emular sinais sem fio. Com seu firmware em constante evolução, o dispositivo se tornou um favorito cult entre comunidades de hackers e testadores de segurança cibernética. Começou como um projeto no Kickstarter em 2020, arrecadando US$ 4,8 milhões, e desde então viralizou no TikTok. Vídeos mostram pessoas usando-o para controlar estações meteorológicas remotamente, pregar peças em funcionários de lojas, abrir portas de carregamento da Tesla ou desbloquear controles remotos infravermelhos para TVs e aparelhos de ar condicionado. Além das piadas, no entanto, há hacks mais controversos: burlar sistemas de controle de acesso, clonar cartões RFID de hotéis ou experimentar módulos NFC e Bluetooth.

Hardware Flipper Zero, pinos GPIO e módulos

O Flipper Zero é uma multiferramenta portátil e de código aberto, construída com hardware de baixo consumo. Possui tela LCD, um D-pad, um transceptor, diversos protocolos de rádio e sensores, tudo em um design compacto de PCB. O gadget é totalmente de código aberto e personalizável, o que significa que seu firmware, esquemas e módulos podem ser ajustados pela comunidade. Os usuários podem instalar modificações de firmware no Flipper Zero para expandir recursos como varredura WiFi Marauder, experimentos BLE (Bluetooth Low Energy) ou até mesmo análise de sinais do tipo SDR por meio do receptor e transmissor de antena CC1101.

Internamente, o dispositivo combina um MCU, pinos GPIO, porta USB, slot para cartão microSD e conectores para iButton, 1-Wire, SPI, UART, I2C e interfaces de depuração. Isso o torna mais do que um simples brinquedo: é um hardware sério para engenharia reversa, testes criptográficos e prototipagem.

A gamificação aumenta a diversão. O golfinho de brinquedo na tela reage à atividade, recompensando tarefas de teste de penetração como escanear etiquetas de módulos NFC, testar cartões de módulos RFID de 125 kHz ou sondar circuitos de pinos GPIO. É aprendizado de hardware disfarçado de brincadeira.

Como funciona o Flipper Zero Hack e a Emulação

O Flipper Zero atua como um transceptor e dispositivo multiferramenta, comunicando-se por meio de diferentes protocolos sem fio e emulando controles remotos comuns. O firmware interpreta os sinais para que o gadget possa transmitir sinais, emular cartões e interagir com sistemas de IoT.

Ele suporta:

- SubGHz (bandas de baixa e alta frequência com opções de modulação)

- Módulo RFID de 125 kHz (LF) para crachás, sistemas sem chave e chips para animais

- Módulo NFC a 13,56 MHz para cartões e pagamentos sem contato

- Transmissor e receptor IR (infravermelho) para controle remoto de TVs, aparelhos de ar condicionado e outros aparelhos digitais

- Pinos GPIO para sensores, relés e circuitos de teste de projeto de PCB

- Teclas de acesso iButton (1-Wire)

- BadUSB (scripts Ducky) para computadores Windows e ferramentas de hacking USB

- Módulos BLE e WiFi Marauder para escaneamento e teste de penetração em ambientes sem fio

Por ser capaz de emular controles remotos, clonar etiquetas RFID ou desbloquear dispositivos infravermelhos, especialistas em segurança enfatizam que o Flipper Zero é tanto uma ferramenta de hacking quanto um testador. No entanto, ele é compatível com extensões de firmware do Flipper Zero, que ampliam os usos seguros e educacionais.

Flipper Zero em Números, Segurança de IoT e Estatísticas Sem Fio (Atualização de 2025)

- Em 2022, as vendas atingiram US$ 25 milhões; em 2023, a receita saltou para US$ 80 milhões.

- Até 2025, mais de 1 milhão de multiferramentas Flipper Zero foram enviadas para o mundo todo, com um crescente mercado de acessórios como antenas e PCBs personalizados.

- Analistas observam que os incidentes de segurança cibernética em 2025 terão uma média de 5.000 ataques relacionados à IoT por mês, enquanto mais de 7 milhões de registros são comprometidos diariamente — números que alimentam o interesse em ferramentas de hacking "faça você mesmo" e dispositivos de teste de penetração.

O que o dispositivo multiferramenta Flipper Zero pode fazer?

Teste de penetração

Com seus módulos e pinos GPIO, o Flipper Zero permite que hackers éticos simulem ataques a sistemas de controle de acesso, tags de módulo NFC ou protocolos sem fio para identificar fraquezas antes que os criminosos o façam.

Emulação de dispositivo

O firmware permite que o Flipper Zero emule controles remotos, clone chaves RFID, desbloqueie dispositivos infravermelhos e transmita sinais como um controle remoto universal. Ele também pode interagir com ambientes BLE e Wi-Fi por meio de módulos adicionais.

Automação de script

Visto como um testador USB HID, ele pode injetar scripts Ducky em computadores Windows. Conectado à porta USB, ele pode automatizar tarefas, abrir backdoors ou realizar operações de depuração.

Interface de hardware

Com conectores de pinos GPIO, suporte a UART, I2C e SPI, ele se conecta a PCBs, sensores e atuadores. Isso o torna útil para testes esquemáticos, protótipos de design de PCBs ou experimentos com circuitos digitais de 5 V.

Flipper Zero é legal ou é um risco na Darkweb?

O Flipper Zero é um hardware legal. Mas, como qualquer ferramenta de hacking, seu uso determina o resultado. Proibições no Brasil, restrições no Canadá e o rótulo de "skimming de cartão" da Amazon reforçam as preocupações. No entanto, especialistas nos lembram: testadores mais avançados já existem na dark web, desde exploits de software até transceptores personalizados.

Como o Flipper Zero é totalmente de código aberto e personalizável, ele capacita a comunidade de segurança cibernética a estudar protocolos sem fio, depurar sistemas de IoT e testar dispositivos de entrada sem chave de forma responsável. Como afirmou o consultor Michael Hasse: se os reguladores querem segurança de verdade, devem exigir padrões mais rigorosos para sistemas sem fio, em vez de isolar um único dispositivo multifuncional.

O legado do Flipper Zero pode ter menos a ver com brincadeiras e mais com inspirar uma nova onda de pentesters, hackers de hardware e curiosos que ultrapassam os limites do que é possível com firmware de código aberto, módulos de baixo consumo de energia e engenharia reversa criativa.