Dowody zerowej wiedzy (ZKP): Przyszła kryptografia, która chroni prywatność

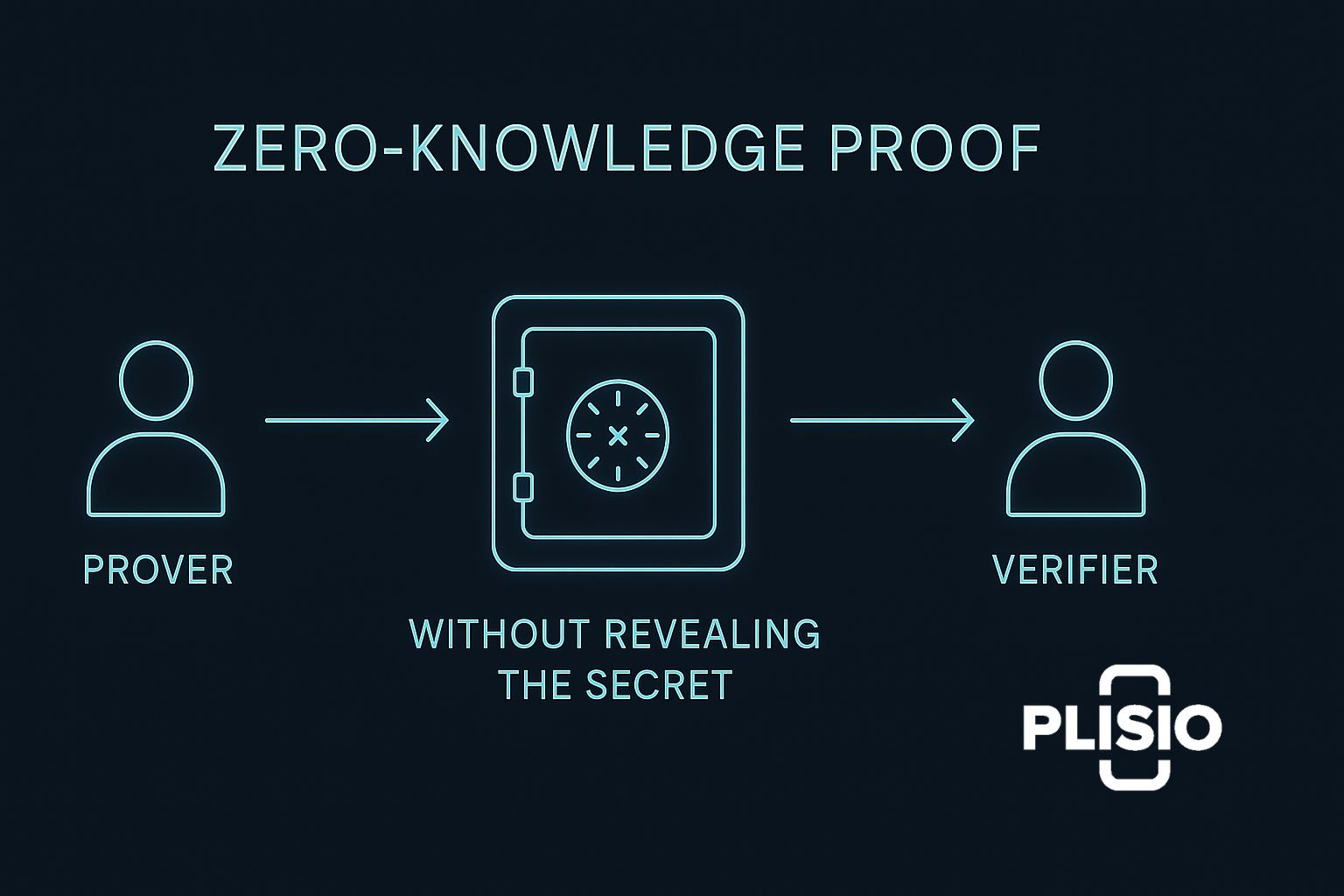

Rewolucyjne osiągnięcie w kryptografii – dowody zerowej wiedzy (ZKP) pozwalają jednej stronie (dowodzącemu) przekonać drugą stronę (weryfikującego), że dane twierdzenie jest prawdziwe, bez ujawniania informacji stanowiących jego podstawę ani metodologii użytej do jego stworzenia. Ta szczególna zdolność do udowodnienia innej osobie, że twierdzenie jest prawdziwe, bez ujawniania informacji prywatnych, ma szeroki wpływ na technologie blockchain, uwierzytelnianie oraz aplikacje związane z bezpieczeństwem i prywatnością.

Koncepcja dowodów zerowej wiedzy

Przełomowa praca Shafiego Goldwassera, Silvio Micaliego i Charlesa Rackoffa z 1985 roku pt. „Złożoność wiedzy w interaktywnych systemach dowodowych” wprowadziła ideę dowodów zerowej wiedzy. W tej pracy zdefiniowano fundamentalną strukturę systemów dowodowych ZKP, w której zaproponowano również system dowodowy, w którym osoba dowodząca może przekonać weryfikatora o słuszności stwierdzenia, nie ujawniając niczego poza samą słusznością. Zupełność, poprawność i wiedza zerowa to kluczowe elementy.

Ilość informacji, którą należy udostępnić, aby ustalić fakt, jest znana jako złożoność wiedzy interaktywnych systemów dowodowych. Zmniejszenie tej złożoności jest niezbędne w miarę rozwoju technologii. Idea ta jest szczególnie istotna przy tworzeniu protokołów wymagających wysokiej wierności dowodowej przy niewielkiej interakcji.

Działanie dowodu zerowej wiedzy

Przykład dowodu z wiedzą zerową może być przydatny w objaśnianiu protokołów z wiedzą zerową. Załóżmy, że Alicja chce wykazać, że zna hasło systemu, nie ujawniając go. Może stworzyć dowód kryptograficzny, który przekona weryfikatora, że zna sekret, używając protokołu z wiedzą zerową, bez ujawniania informacji bazowych.

ZKP występują w dwóch podstawowych odmianach:

- Interaktywne dowody zerowej wiedzy obejmują dwustronną konwersację między osobą dowodzącą a weryfikującą.

- Dowody zerowej wiedzy, które nie są interaktywne i w których osoba dowodząca przekazuje tylko jedną wiadomość.

Współcześnie, zwłaszcza w technologii blockchain, często stosuje się bardziej skalowalne, nieinteraktywne modele zerowej wiedzy (NIZK).

Teoria Blockchain

Ponieważ kryptowaluty takie jak Zcash wykorzystują zk-snarki (zwięzłe, nieinteraktywne dowody wiedzy o zerowej wiedzy) do ochrony prywatności transakcji, ZKP stały się niezbędne w systemach blockchain. Użytkownicy mogą potwierdzić autentyczność transakcji za pomocą tych krótkich, nieinteraktywnych dowodów zerowej wiedzy bez ujawniania jakichkolwiek informacji transakcyjnych.

Technologia ZKP zapewnia lepszą prywatność danych i uwierzytelnianie w sieciach blockchain i publicznych sieciach blockchain, umożliwiając stronom bezpieczną interakcję z publiczną infrastrukturą blockchain. ZKP idealnie sprawdzają się w systemach łańcucha dostaw i obliczeniach wielostronnych, ponieważ pozwalają na walidację transakcji lub punktu danych bez ujawniania ich zawartości.

Wykorzystanie ZKP szybko rośnie w ekosystemach Web3 , DeFi i zdecentralizowanych aplikacjach ( dApps ). Umożliwiają one korzystanie z modeli bezpieczeństwa zero trust bez konieczności zewnętrznej walidacji.

Zastosowania i wykonania

Wśród licznych zastosowań ZKP znajdują się:

- Weryfikacja tożsamości bez ujawniania danych osobowych

- Zapewnienie prywatności poprzez prywatne transakcje blockchain

- Krzywe eliptyczne są wykorzystywane w dowodach kryptograficznych do tworzenia bezpiecznych podpisów.

- Zgodność bez ujawniania informacji prywatnych

Do bardziej zaawansowanych frameworków należą zk-snarks, zaprojektowane do szybkiej i zwięzłej weryfikacji, oraz bulletproofs, skuteczne w dowodach zasięgu. Inne konstrukcje, które kładą nacisk na minimalne założenia, takie jak zaufana konfiguracja, obejmują transparentny argument wiedzy i zwięzły, nieinteraktywny argument wiedzy.

Typ ZKP | Wzajemne oddziaływanie | Zaufana konfiguracja | Obszar zastosowania |

zk-SNARKs | Nieinteraktywny | Tak | Prywatne transakcje |

zk-STARKs | Nieinteraktywny | NIE | Skalowalne aplikacje blockchain |

Kuloodporne | Nieinteraktywny | NIE | Poufne dowody zasięgu |

Interaktywne ZKP | Interaktywny | NIE | Podstawy teoretyczne |

Podstawy teorii

Zk-snarks i inne nieinteraktywne systemy wiedzy argumentują, że potrzebują zaufanej konfiguracji, co może być ich słabością. Taki jest cel zwięzłych nieinteraktywnych argumentów wiedzy (SNARK) i ich nowszej odmiany, skalowalnych transparentnych argumentów wiedzy (STARK). Nie należy również pomijać systemów kuloodpornych, które w niektórych sytuacjach są bezpieczniejsze, ponieważ nie wymagają zaufanej konfiguracji.

Działanie ZKP

Złożoność kryptograficzna jest niezbędna do zrozumienia dowodów z wiedzą zerową. Te dowody kryptograficzne, często oparte na krzywych eliptycznych, zapewniają kompletność, która gwarantuje, że zawsze można udowodnić prawidłowe twierdzenie, oraz solidność, która gwarantuje, że fałszywego twierdzenia nie da się udowodnić.

Dowodzący tworzy dowód prawdziwości stwierdzenia w standardowym protokole. Weryfikator następnie wykorzystuje mechanizmy weryfikacji, aby potwierdzić ten dowód. Do takich dowodów niezbędne są zaawansowane algorytmy i świadomość złożoności wiedzy systemów interaktywnych.

Wiedza zerowa jest definiowana jako zdolność do przekonania weryfikatora bez ujawniania żadnych dodatkowych informacji. Na przykład, jedną z głównych cech zdecentralizowanych finansów (DeFi) jest dowód bez wycieku wiedzy. ZKP stanowią fundament tworzenia środowisk zero-trust w tym sensie.

Zalety i trudności

Wdrożenie ZKP niesie ze sobą szereg istotnych korzyści:

- Prywatność danych: zachowuje informacje o użytkowniku podczas ich przesyłania i sprawdzania.

- Skalowalność: szczególnie w blockchainach z algorytmami SNARK i STARK

- Minimalizowanie zaufania: zmniejsza zależność od scentralizowanych organów

Niemniej jednak trudności obejmują:

- Niektóre systemy wymagają zaufanej konfiguracji.

- Narzut obliczeniowy podczas tworzenia dowodów

- Wiedza na temat bezpiecznej integracji wśród programistów i edukatorów

ZKP idealnie nadają się do wykorzystania w dowodach wiedzy z wiedzą zerową, w których fakty są potwierdzane, a poufne informacje są wymieniane między dowodzącym a weryfikującym. To rewolucyjne rozwiązanie, umożliwiające dostarczanie dowodów bez ujawniania samych danych w niezwykle wrażliwych aplikacjach, takich jak opieka zdrowotna czy finanse.

Patrząc przed siebie

Protokoły ZKP są niezbędne dla protokołów nowej generacji w miarę rozwoju technik kryptograficznych. ZKP mają być wykorzystywane przez programistów w nowy sposób, na przykład do dostarczania punktów danych bez ujawniania kontekstu lub gwarantowania weryfikowalnych obliczeń w zdecentralizowanych węzłach.

W miarę jak aplikacje ZKP stają się coraz bardziej wyspecjalizowane i zaawansowane, nowe badania analizują bazy Lagrange'a dla ekumenicznych i ekumenicznych nieinteraktywnych argumentów wiedzy. Organizacje dążą do poprawy bezpieczeństwa i skalowalności, wdrażając dowody wiedzy z zerową wiedzą.

Podsumowując, ZKP stanowią fundament współczesnych technologii ochrony prywatności. Wdrożenie systemów opartych na ZKP wymaga następujących działań:

- Weź pod uwagę przypadek użycia i wrażliwość danych.

- Wybierz właściwy framework ZKP (taki jak bulletproofs lub zk-snarks).

- Włączenie ZKP do większego blockchaina lub systemu kryptograficznego.

Dzięki takim pionierom jak Silvio Micali i Shafi Goldwasser, dziedzina ta stale się rozwija, umożliwiając interakcje między osobami dowodzącymi i weryfikującymi w świecie, w którym ważna jest prywatność.

Podsumowując, ZKP umożliwiają prywatne i bezpieczne interakcje online. ZKP oferują kluczowe narzędzie we współczesnej kryptografii, niezależnie od tego, czy chodzi o weryfikację tożsamości, ochronę danych w blockchainie, czy prywatne obliczenia. ZKP będą miały kluczowe znaczenie dla tworzenia bezpiecznej cyfrowej przyszłości w miarę wzrostu adopcji w blockchainach i kryptowalutach.